-

基于拟态防御原理的分布式多接入边缘计算研究朱泓艺, 陆肖元, 李毅上海宽带技术及应用工程研究中心,上海 200436摘要多接入边缘计算在网络边缘提供高性能的网络资源,但由于其位置管理分散,所以对安全性能要求较高。基于拟态防御原理提出了分布式多接入边缘计算的拟态防御架构,通过分割数据与校验填充,转发至多个边缘节点处理,并根据校验分析实现了多模裁决与动态调度的拟态防御机制。仿真结果表明,在增加时延成本的情况下,该架构可有效降低数据被篡改和被泄露的概率。提出了基于置信度与时延成本的边缘节点调度策略,提升了系统的效率与安全性能。关键词: 多接入边缘计算 ; 业务编排 ; 拟态安全防御 ; 动态异构冗余1 引言随着大数据研究的深入推进,其应用逐步渗透到社会的各行各业中,对大数据的关注点逐渐聚焦到如何有效利用采集的数据服务于产业的创新与发展上。挖掘、分析和利用大数据,对当今科技的创新具有重要的实践指导意义。在物联网应用场景中,由于数据的规模远超出终端用户的计算处理能力,因此,目前的大数据处理模式仍以将处理任务迁移至远程云计算中心为主,但是这样的处理模式引发了3种问题:1) 将大数据集中到云计算中心进行处理,占用了通信网络的回传带宽,导致网络拥塞情况严重;2) 对于部分智能化业务应用的要求无法满足,如无人驾驶的高可靠性、低时延要求;3) 传输、缓存链路过长,则更容易遭受各种类型的网络攻击与威胁。因此,在实践中由海量传感器或物联网设备采集的大数据,无法经网络传至数据中心进行有效利用。边缘计算是指在靠近终端用户或数据源的网络边缘侧,集网络、计算和存储于一体的分布式开放平台。作为云计算和移动边缘计算的补充,欧洲电信标准化协会(ETSI,European Telecommunications Standards Institute)于2018年提出了多接入边缘计算(MEC,multi-access edge computing)[1]。MEC扩展了边缘计算的定义和应用,在网络边缘节点提供各种类型的 IT 业务,能够同时为固定用户和移动用户提供边缘计算服务,将部分数据和计算任务迁移至 MEC 节点进行处理,可大幅度降低回传至远程数据中心的带宽占用。同时,由于缩短了通信路径,端到端的时延和安全问题都能获得有效解决。MEC作为5G大数据时代的核心技术之一,近几年受到国内外学术界与产业界的广泛关注,但对 MEC 的研究仍处于起步阶段,相关研究主要侧重于边缘节点资源建模[2]、资源优化管理与业务编排[3]、边缘网络安全等方面。尽管 MEC 可以有效解决大数据处理模式引发的3个问题,但为了将理论付诸于实践,仍然有多项技术难点亟待研究和攻破[4],如边缘计算任务迁移策略[5]。相较于云计算中心,MEC服务器的计算、缓存和传输等网络资源有限,在业务处理过程中,需要应用边缘与云、边缘与边缘的协作,根据业务数据量、时延要求等特征,分别分配至本地MEC、临近 MEC 或远程数据中心进行处理。在任务迁移过程中,由于传输链路和各节点的安全性能不同,数据安全的风险程度也不同。目前,MEC服务器在安全性能上具有以下 3 个特点:1) 应用的软/硬件多种多样,其中,大部分软/硬件具有无法预知的安全缺陷和漏洞后门;2) 网络结构和端口等主要应用独立静态配置,攻击者持续的探测攻击使得系统安全性能随时间的增长而下降;3) 服务器中应用的防御技术大部分为被动防御如防火墙等,无法对未知的漏洞和威胁提供有效预防措施。因此,“动态防御”成为网络安全领域的主要研究课题。在国外,研究者提出移动目标防御(MTD,moving target defense),为系统的各项配置引入动态随机性,使得系统在多方面呈现出不可预知的特点,从而有效阻止攻击者对目标系统的分析和攻击,大幅度提高了攻击难度和成本。在我国,由邬江兴院士提出的拟态防御策略不仅考虑了动态与随机性[6],并引入了动态异构冗余(DHR,dynamic heterogeneous redundancy)的理念,为目标系统创建同功能异构的执行空间。在运行期间,动态调用多个异构执行体,在输出端进行一致性判决,并使用反馈控制模块对异构执行体进行重新调度和清洗等。拟态防御思想已被应用于多种网络设备[7]及软件[8]设计中,为系统提供内生的安全防护性能。在MEC方案中,由于各个MEC都独立采用异构的服务器架构、软/硬件设施,可视作具有相同功能的异构体。因此,为了提高 MEC 方案的安全性能,本文提出了一种基于拟态防御理论的分布式MEC方案架构。传统的边缘计算体系仅考虑了端—边—云之间的协同,被称为“边云协同”。而在本文所考虑的系统架构中,多个 MEC 通过有线通信方式如电缆、光缆或无线通信方式如Wi-Fi、4G/5G等互相连接,并且可以互相协同处理业务。为了提升边缘计算体系的内生网络安全防护性能,在用户端设置一个转发/接收代理设备,提供数据切割、校验填充和数据转发等功能,将数据处理业务交由多个MEC处理。不同MEC的通信模式、硬件架构和软件系统分别由各自的供应商独立构建,呈现天然的高度异构性,因此,交由不同 MEC 进行的分布式数据处理可被视为异构执行体。在接收数据时,收发设备通过分析数据的校验部分,获取各个MEC受网络攻击的情况,并且基于 MEC 置信度实现拟态防御的多模裁决与动态调度等机制。针对异构、多样、动态以及随机的网络环境,提出了面向拟态防御系统的信息安全模型[9],在应用层按照功能对业务进行切片分割并引入 DHR 架构,并提出拟态安全等级评估方案对其进行分析[10]。上述研究均以普适的网络架构为着眼点,没有针对分布式计算网络模型的拟态防御安全评估。与基于拟态防御的高安全分布式存储系统[11]不同,本文侧重于MEC架构中的数据在迁移与处理过程中的拟态防御安全分析与评估,通过模型建立、优化权衡与模拟仿真,定量分析该 MEC 架构中资源消耗与安全增益的权衡关系。仿真结果表明,拟态防御思想在 MEC 架构中,能够通过增加一定时延提供高度可靠的内生安全,有效降低了 MEC 进行数据处理时被泄露与被篡改的风险。2 结束语针对多 MEC 服务器协同处理大数据业务的应用场景,提出了基于拟态防御原理的分布式数据处理方案,给出了合理的系统架构与执行步骤,并对系统的资源消耗与安全性能进行了数学建模与优化权衡分析,通过仿真模拟对该系统架构的开销与性能进行验证与分析。仿真结果表明,随着被选择MEC服务器数量M的增加,系统的逃逸概率大幅度下降,数据泄露比率也稳步下降,并且该安全性能的提升所增加的时延成本在可接受的范围内。因此,所提出的分布式处理方案可以在增加一定时延成本的情况下,有效提升系统的安全性能,从而保证 MEC 服务器进行大数据处理业务的安全性与可靠性。此外,整个MEC合作域内可协同的MEC服务器数量对系统性能没有显著影响,业务的处理主要取决于每次传输过程中选择协同的 MEC 服务器数量。在未来的工作中,将针对监控视频边缘图像处理等实际应用进行理论研究与系统开发实践,把该分布式数据处理方案落于实处。The authors have declared that no competing interests exist.作者已声明无竞争性利益关系。3 原文链接http://www.infocomm-journal.com/wlw/article/2019/2096-3750/2096-3750-3-3-00076.shtml

-

近日,东南网策划“数字经济催生新职业”系列报道,选取多个新兴行业内的代表,走近他们,请他们讲述新职业背后的故事。 近年来,随着物联网技术的快速发展和深入应用于各产业领域,市场对物联网工程技术员的需求也日渐增多。那么,这项新职业具体是做什么呢?据了解,物联网工程技术员是指从事物联网架构、平台、芯片、传感器、智能标签等技术的研究和开发,以及物联网工程的设计、测试、维护、管理和服务的工程技术人员。 智能电子价签 重构“人、货、场”新零售场景 “90后”的胡福成是福州一家信息公司的科技研发部副总裁,也是物联网工程领域的资深技术人员。他所在的公司是一家专注物联网技术和互联网技术的国家高新技术企业,公司首创的LCD云媒体智能电子价签能运用在百货商超、医药健康、文化娱乐等不同领域。 连日来,胡福成因为工作忙得团团转。一个新项目在某社区内上线,他和团队需要时刻盯在现场,及时协调并解决可能出现的相关技术问题。 “产品设计研发从‘0’到‘1’过程很艰辛,作为物联网工程技术员,你需要设计产品上线的框架协议、搭建相关系统,还要经过测试、试用等阶段。而产品从‘1’到‘N’的过程就比较顺畅,有了前期的基础,在数据支撑、系统框架等方面都能有序接入。”胡福成告诉记者。 物联网是通过射频识别、激光扫描器等信息传感设备,按约定把物品与互联网连接,以实现智能化识别、定位、跟踪、监控和管理的网络。胡福成介绍,物联网技术的开发应用,就是把传统行业变得更加智能化、信息化。例如,通过物联网技术的应用,可以实现对农业生产过程的远程监控,提高智能化水平,监控气候变化、病虫害防治以及农作物生长情况等。通过相应技术手段的应用,使用各种智能化的技术设备,采集各种相关数据,有效监控各个环节,还能实现对农业产品的追溯。 胡福成每天工作都要与各种系统、代码打交道。他说,物联网工程技术员可以分软件、硬件两大类别,他主要涉及软件部分。硬件部分则涉及传感器的研发应用等。他现在负责公司物联网数据采集层、数据传输层、业务应用层的数据传输协议和接口规范定义及云平台架构搭建,并制订产品解决方案。 “我们根据公司项目需求,会撰写相关通信协议程序,接收后台的指令和数据,并进行展示和呈现。例如,公司所研发的智能电子价签,就是针对商超价格变换频繁、耗时费力等痛点,利用数字化改变零售智能场景,重构了‘人、货、场’新零售的场景。与传统价签相比,由于利用了物联网技术,电子价签即使网络断开也可进行改价、展示等,还能够同步后台ERP系统实现自动改价,无须人工干预。不仅能助力门店数字化转型,同时还能进行线上引流等。” 物联网行业 人才需求缺口较大 当前,我国物联网技术处于高速发展期,技术实现进入大规模应用阶段,研发型人才的比例正在逐渐降低,技术型和技能型人才比例随之高速增长。 去年,人力资源和社会保障部发布《新职业——物联网工程技术员就业景气现状分析报告》。报告显示,未来五年物联网行业人才需求缺口总量超过1600万人。当前,物联网工程技术员从业人员已经超过200万,遍布在全国众多城市。其中,智能制造业、智慧农业、智能家居、智能交通与车联网、智能物流以及消费者物联网产业等,都是物联网人才需求的重点领域。 胡福成说,以福州市场为例,一些好的物联网技术人才年薪可达20万~30万元。不过能独当一面、挑大梁的人才还是比较少。 时下是高校招生季,记者注意到,国内许多高校开设了物联网工程专业,以培养人才,满足行业需求。 胡福成大学所学专业是电子信息工程,在学校及日常工作中又学习并熟练掌握了计算机、信息与通信工程、模拟电子技术、物联网技术及应用、物联网安全技术等知识。关于如何成为一名优秀的物联网工程技术员,胡福成建议,除了理论知识功底要扎实,更重要的是要有实践经验,有不断学习、突破的能力。(记者 林先昌)【责任编辑:赵朴煜】原文链接:http://www.fj.chinanews.com.cn/news/fj_xjj/2022/2022-07-08/505696.html

-

漏洞名称:Google Chrome 远程代码执行漏洞组件名称:Google Chrome影响范围:Google Chrome Desktop < 103.0.5060.114Google Chrome Extended < 102.0.5005.148Google Chrome Android < 103.0.5060.71漏洞类型:代码执行利用条件:1、用户认证:不需要用户认证2、前置条件:未知3、触发方式:远程综合评价:<综合评定利用难度>:未知。<综合评定威胁等级>:高危,能造成任意代码执行。漏洞分析:组件介绍:Google Chrome 是全球主流的免费浏览器之一,用户群体广泛,具有快速、高效、安全等特点漏洞简介:近日,监测到一则 Google Chrome 存在远程代码执行漏洞的信息,漏洞编号:CVE-2022-2294,漏洞威胁等级:高危。该漏洞是由于 Google Chrome WebRTC (网络实时通信)组件中存在基于堆的缓冲区溢出漏洞。攻击者可利用该漏洞,构造恶意数据造成缓冲区溢出攻击,并执行远程代码。影响范围:目前受影响的 Google Chrome 版本:Google Chrome Desktop < 103.0.5060.114Google Chrome Extended < 102.0.5005.148Google Chrome Android < 103.0.5060.71解决方案:1.如何检测组件系统版本在浏览器的搜索栏输入chrome://version/即可查看当前浏览器版本信息。2.官方修复建议当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。链接如下:https://chromereleases.googleblog.com/2022/07/extended-stable-channel-update-for.html

-

RAID 0 100%,RAID 1 50%,RAID 3和5 (N-1)/n,RAID 6 (N-2)/nRAID 10 50%RAID0,最少2块盘,无安全机制,读写速度2倍,100%利用率,最多坏0块盘,用于SWAP/TMP,不冗余,数据难恢复。RAID1,最少2块盘(偶数),镜像保护机制,写速度不变,读速度2倍,最多坏1/2,有数据备份,读写速度没加,利用率低。RAID3,分片分散存入2块硬盘,校验码存入第3块硬盘,最少3块盘,读写速度 2倍,利用率66.6%,坏盘时另外2块需要重新计算还原坏盘数据,校验码盘压力大成为瓶颈,最多坏1/3。RAID5,最少3块盘,最多坏1/3。分片和校验码混合存储,读写速度2倍,坏盘时另外2块需要重新计算还原坏盘数据。RAID6,分片盘校验码盘分别2个,数据分片校验码计算2次,最少4块盘,读写速度2倍,利用率2/4。最多坏2/4。RAID10,2块硬盘1组先做RAID1,多组RAID1再做RAID0,至少4块盘,读写速度N倍,N为组数,利用率2/4,最多坏2/4。RAID50,3块硬盘1组先做RAID5,多组再做RAID0,最少6块盘,读写数读2N倍,N为组数,利用率4/6, 最多坏2/6.raid5和raid6:raid5:一组分散在不同条带上的奇偶校验数据;允许一块盘故障,两块及以上故障,整个raid故障;RAID 5是RAID 0和RAID 1的折衷方案raid6:存在两组独立的分散在不同条带上的校验数据,两组独立的奇偶校验数据;允许两块盘故障;安全性较高,性能稍差,硬盘利用率较低raid5写的性能比raid10好,读的性能不如raid10;raid6双重数据校验,运算负担大,读写性能不如raid5;raid5利用率为n-1/n(n>2),raid6利用率为n-2/n(n>3)热备盘: 原理:热备盘相当于帮Raid阵列多做多个备份,如果Raid陈列里其中一个盘坏了,这个热备盘就会顶替Raid里的那个坏盘,同时利用异或校验算法,把坏盘上面的数据原样做出来并存储在热备盘中。这样一来就等于Raid没受到损坏,然后再找个一个同样的盘把坏盘替换掉,Raid和热备盘的状态又正常了。 热备盘的类型:Global Hotspare:即全局热备盘,为RAID卡上所有已配置的RAID所共有,1块RAID卡中可配置1个或多个全局热备盘。当任意RAID内的与热备盘同类型的硬盘故障时,全局热备盘均可自动替代。Dedicated Hotspare:即局部热备盘,为RAID卡上某个指定的RAID所专有,每个RAID都可以配置1个或多个局部热备盘。当指定RAID内的与热备盘同类型的硬盘故障时,局部热备盘可自动替换。 冷备盘: 以 2 盘的 RAID1 为例。假如坏掉了一块盘,RAID1 阵列将只有 1 块盘在正常运行,这时的 RAID1 阵列将处于**(Degraded)状态,也就意味着当前阵列已无容错冗余能力,虽然还能继续运行,但是数据已经不安全,需要人为干预进行修复。只需要拔出坏掉的硬盘,换一块相同容量的、好的硬盘插上去,RAID1 阵列就会自动开始恢复重建过程。简单来说,就是将剩余 1 块盘中的数据重新拷贝到新换上的这块盘中。根据硬盘大小的不同,阵列恢复重建过程将从十几小时到几十小时不等。

-

智能网联汽车的安全威胁研究荀毅杰1, 刘家佳2, 赵静11 西安电子科技大学网络与信息安全学院,陕西 西安 7100712 西北工业大学网络空间安全学院,陕西 西安 710072摘要智能网联汽车正成为未来汽车行业的主流,而汽车安全问题也逐渐成为汽车工业中不可忽视的难题。详细分析了智能网联汽车中存在威胁的攻击面,总结了一些具有代表性的攻击方法。在此基础上,讨论了一个利用控制器局域网络总线和汽车远程服务提供商漏洞对纳智捷U5汽车进行攻击的实际案例。实验结果表明,智能网联汽车中存在很多可以被利用的攻击面。最后,针对智能网联汽车中存在的威胁提出了一些可行的防御措施。关键词: 智能网联汽车 ; 远程服务提供商 ; 控制器局域网络总线 ; 电子控制单元 ; 安全威胁1 引言智能网联汽车(ICV,intelligent connected vehicle)正成为未来汽车行业的主流。许多先进的技术,如云计算、人工智能、V2X(vehicle to everything)通信和高级驾驶员辅助系统等,正越来越广泛地被应用于汽车中,使得网联汽车能够更加智能地为人们提供舒适的服务并保证司机和乘客的安全[1]。如别克、大众等汽车中普遍配备有自动泊车和自适应巡航功能,极大地减轻了司机的驾驶负担;特斯拉Model 3提供了远程云服务功能,司机利用手机可以直接对汽车车门开关、空调开关等进行远程控制;沃尔沃研发的自动防撞系统可以自动检测可能与汽车相撞的车辆、行人或其他障碍物,从而保证驾驶员、乘客和行人的安全。汽车与智能设备之间的多功能连接虽然能够为用户提供更多的便利和更好的驾驶体验,但也为恶意攻击者带来了大量入侵入口[2]。近年来,汽车与外界的互联互通已成为目前及未来汽车的发展趋势。大量接口被用于连接外部智能设备的同时,也可能被恶意攻击者用来实现对车辆内部网络的访问。一旦车辆内部网络被恶意攻击者入侵,不仅会造成驾驶员隐私信息丢失,还会使车辆被攻击者控制[3]。因此,研究ICV中存在的漏洞,并针对漏洞提出相应的防御措施是学术界和工业界中重要的研究课题。ICV安全已经引起了大量研究人员的关注,他们已在相关方面取得了显著成果。如Enev等[4]利用机器学习算法,对汽车控制器局域网络(CAN, controller area network)总线数据进行特征提取,实现对汽车驾驶员的身份识别,证明了用户隐私存在被泄露的风险。腾讯科恩安全实验室研究员远程入侵了特斯拉汽车的网关、车身控制模块(BCM,body control module)和自动驾驶控制单元,证明了汽车中存在很多安全隐患[5]。Zeng等[6]使用便携式GPS欺骗器实现了非法篡改车辆的GPS路线,严重威胁了车载GPS安全。Miller等[7]在DEFCON会议中指出,ICV中存在大量可被利用的攻击面,如远程无钥匙进入(RKE,remote keyless entry)、蓝牙、Wi-Fi、车载资讯系统、互联网、APP等,都有可能使用户隐私泄露,甚至导致车辆被远程控制。对 ICV 的安全威胁进行研究十分必要且具有重要价值。虽然越来越多的研究员开始关注ICV的安全问题,但在相关文献中却鲜有综述。鉴于此,本文首先介绍了 ICV 的车辆内部网络和无线通信网络的拓扑结构;其次,详细分析了ICV中存在威胁的攻击面和攻击实验,并总结了一些具有代表性的攻击方法;在此基础上,对纳智捷汽车的 CAN总线和汽车远程服务提供商(TSP,telematics service provider)的威胁漏洞进行了全面研究,证明了ICV中存在很多可以被利用的攻击面;最后,针对ICV中存在的威胁,提出了一些可行的防御措施,可以给新研究员提供一些基本指导。2 结束语ICV正成为未来汽车行业的主流,汽车安全问题也逐渐成为汽车工业中不可忽视的难题。本文详细分析了 ICV 中存在威胁的攻击面和相关的攻击实验,并总结了一些具有代表性的攻击方法。在此基础上,对纳智捷汽车的CAN总线和TSP的威胁漏洞进行了全面研究,证明了ICV中存在很多容易被利用的攻击面。最后,针对ICV中存在的威胁,提出了一些可行的防御措施。The authors have declared that no competing interests exist.作者已声明无竞争性利益关系。3 原文链接http://www.infocomm-journal.com/wlw/article/2019/2096-3750/2096-3750-3-4-00072.shtml

-

中商情报网讯:随着企业数字化转型的持续推进,信息化、数字化、智能化已经不可逆地融入到企业整体发展战略,企业管理者越来越清晰地认识到网络安全对保障业务持续发展的重要作用。市场规模中国对疫情的有效防控,帮助企业尽快实现了复工复产,企业信息化建设的步伐明显加快,同步提升了对网络安全产品和服务的需求,促进了中国整体网络安全市场快速增长。2021年中国运维安全管理产品硬件产品的市场规模达到1.6亿美元,同比增长 18.9%,整体市场呈现平稳增长的态势。预计2022年将增长至1.8亿美元。数据来源:IDC、中商产业研究院整理发展趋势1.产品性能受到行业头部客户的重点关注支持多场景、任意环境、大体量的集群与分级部署可以更好地匹配大型数据中心的规模,实现高可用、高负载,通过可编程环境通道实现便捷、安全、高效的数据流通。2.向数据库运维场景的延伸《数据安全法》的发布促进了数据安全重要性的迅速提升,企业对数据库运维过程中的深度协议解析、数据访问控制、数据脱敏以及数据库操作审计等要求明显提高,运维安全管理产品成为企业数据库运维的门户,在降低数据库运维复杂度的同时,保证数据的安全性。另外,对于数据安全的有效管控可以为大数据治理打下坚实的基础。3.重点行业对运维安全管理产品提出更多定制化需求尤其是金融、运营商、公共事业、能源等行业正在从采购标准化产品为主向“定制化服务+产品”模式需求转变。技术提供商需要结合不同行业的业务需求提供较强的定制化服务能力,将产品进行定制化改造以便更好地与企业内部其他IT业务系统进行耦合。4.产品的云化成为发展趋势公有云、私有云等云计算平台在我国持续快速发展,越来越多的企业资产和重要业务迁移到云端,运维安全管理产品的云化部署将成为日益普遍的市场需求。技术提供商正在不断加大与云平台的合作,并促进了运维安全管理软件市场的快速发展。更多资料请参考中商产业研究院发布的《中国网络安全行业市场前景及投资机会研究报告》,同时中商产业研究院还提供产业大数据、产业情报、产业研究报告、产业规划、园区规划、十四五规划、产业招商引资等服务。来源: 中商情报网

-

爆炸性生产环境中,降低燃爆事故发生概率的基础保障是什么?危险系数极高的爆破环境,参与作业的人员生命安全该如何保障?遭遇突发燃爆事故,被困人员可利用哪些设备与外界取得联系?部署精确定位系统是很多行业的刚需,爆炸性生产场景定位设备又该如何选择?针对以上问题,本期#2022年度安全生产月特别策划之防爆设备怎么选#将给出答案。很多工业生产场景都有易燃易爆物质存在,除常规的可燃性气体外,生产加工和运输存贮中产生的很多粉尘,一样具有可燃性。当这些物质与氧气混合浓度处于爆炸极限范围内,恰好遇到生产中使用的电气仪表所产生的电火花、机械磨损火花、静电火花、高温等不可避免的隐患因子,极易引发燃爆事故。想要解决此类问题,就需要将设备电路中可能产生电火花或热效应的能量限制在相应的最小点燃能量以下。基于低功率设计技术,打造在正常工作和规定的故障条件下的任何电火花和热效应均不能点燃规定的爆炸性气体环境的本质安全电气设备,可利用防爆设备为工业安全生产提供基础保障!防爆电气设备分类I类为煤矿井下用电气设备;II为除矿井以外的场所使用的电气设备,依照最大试验安全间隙(MESG)或最小点燃电流(MICR)来区分,II类电器设备又分为:IIA、IIB、IIC 三个类别。标志ⅡB的设备可适用千ⅡA设备的使用条件,标志ⅡC类的设备可适用于ⅡA和ⅡB类设备的使用条件;III类为除煤矿以外的爆炸性粉尘环境使用的电气设备,Ⅲ类电气设备又分为ⅢA类(可燃性飞絮)、ⅢB类(非导电性粉尘)和ⅢC类(导电性粉尘)。标志ⅢB的设备可适用于ⅢA设备的使用条件,标志ⅢC类的设备可适用于ⅢA或ⅢB类设备的使用条件。防爆标志参数说明以Ex ib ⅡC T4 Gb为例,超高防爆等级,达到本安级防爆:防爆设备:Ex——表明电气设备符合防爆标准中的一个或多个防爆类型;防爆型式:ib——本安型;气体组别:ⅡC——最高气体组别,可在氢气和乙烯环境下使用,同样也适用于ⅡA、ⅡB的使用条件;温度组别:T4——表示设备的最高表面温度不超过T4,即135℃;设备保护级别:Gb——可以用在1区/2区,代表具有“高”的保护,在正常运行或者预期故障条件下不是点燃源。因此,在如危化、电力等爆炸性生产场景中,选择按照防爆标准设计的本质安全电气设备,能够有效预防和减少因电器设备点燃外部爆炸性环境的可能性。定位设备的选择,同样也不例外。专注于位置信息服务的四相科技,拥有多种本质安全型设备,专为有爆炸风险或爆破需求的生产场景打造。配合高精度定位系统,四相科技能够为企业提供实时定位、轨迹回放、电子围栏、越界报警、 超员报警等多种安全保障功能,助力企业建立“可知、可视、可溯、可控”的安全生产管控体系,既能化解消除生产隐患,保护作业人员人身安全,又能在事故发生时,快速锁定被困人员位置信息,提高应急救援效率。以上产品为非矿用爆炸性环境适用的防爆产品,如危化、电力、冶金等工业生产场景。针对煤矿井下,四相科技拥有通过煤安认证的防爆定位设备。下一期#2022年度安全生产月特别策划#,将聚焦煤矿安全生产,详细展示四相科技全系列矿用防爆产品,敬请期待~原文标题 : 选对设备,转“危”为“安”!

-

面向6G智能终端身份鉴别技术夏仕达, 徐瑨, 陶小峰北京邮电大学移动互联网安全技术国家工程实验室,北京 100876摘要智能终端将极大地拓展6G的应用,也使6G面临更大的安全威胁,实现可靠的终端身份鉴别是保证6G网络安全的前提。针对 6G 网络架构与终端特点,归纳了身份鉴别技术在面向 6G 智能终端时的挑战与需求;进一步分析了面向 6G 智能终端身份鉴别的发展趋势;最后,探索了物理层认证在 6G 网络智能终端身份鉴别中的可能实现机制。关键词: 智能终端 ; 6G ; 身份鉴别 ; 物理层认证1 引言6G网络将成为2030年智能信息社会的主要推动力,太赫兹、毫米波、全息无线电、人工智能(AI,artificial intelligence)、超大规模天线阵列、区块链、可见光通信、量子通信等一系列新技术将应用于6G网络设计中[1],使网络功能更加完备。卫星网络、地面蜂窝网络、海洋网络将深度融合,为移动终端提供无处不在的接入服务[2]。网络服务将不局限于个人通信业务,还将提供自动驾驶、智能工业等其他垂直行业服务[3]。6G网络的影响力将从个人通信业务发展至各行各业。6G 网络的网络架构和终端类型将发生质的变化。6G 网络将全面实现所有终端(包括人与物、物与物)之间的智能通信,并提供无处不在的通信支持,网络范围进一步延伸,地面网络、卫星网络、海上网络以及深海网络等网络深度融合,形成空天地海一体化的超异构网络体系[4]。6G网络终端智能化水平不断提高,从智能手机演进至智能汽车、智能医疗器械、智能机器人、智能物联网设备、智能工业设备、智能家居设备等[5]。随着无线网络影响力的增强,网络安全问题更加严峻,特别是无线接入终端的身份鉴别问题,异常的终端接入所带来的影响超出了通信行业本身异常的影响。如一辆不安全的智能驾驶汽车接入网络后,会上报错误的路况信息,造成严重的车祸事故[6]。因此,实现可靠的终端身份鉴别成为未来6G网络设计的重中之重。6G 超异构的网络架构使得终端身份鉴别面临更大的挑战,体现在两个方面:1) 终端将在异构网络之间频繁切换,由于异构网络身份鉴别技术不同,终端在进行网络切换时,难以在不中断业务的情况下完成鉴别切换[7];2) 随着量子计算的不断成熟,攻击者可以针对 6G 网络中的薄弱环节进行攻击,威胁密钥的安全性[8]。异构化的智能终端拓展了 6G 网络的应用,也带来了一定的安全挑战:首先,终端的智能化水平存在差异,表现出不同的计算、存储和分析能力,一旦智能化水平低的终端被攻击者控制,会严重损害网络安全性[9];其次,一种终端鉴别机制难以在所有类型的智能终端上执行,特别是智能化程度低的终端没有特定的存储设施来存储复杂的身份标识和认证凭证,使得传统的终端鉴别机制无法正常执行[10]。面向6G智能终端身份鉴别技术的核心是自适应网络架构和终端能力,智能地为网络提供安全接入服务。为了保证终端能够在异构接入网络频繁的切换过程中保持身份鉴别的连贯性,6G 终端身份鉴别体系需要考虑不同网络的资源约束和网络需求等条件,联合优化鉴别机制的效率,以降低“木桶效应”对网络终端身份鉴别带来的影响[11]。从另一个角度看,6G网络需要根据终端不同的智能化程度设计不同的鉴别技术,形成分级身份鉴别机制[12],保证多种智能终端的不同鉴别机制可以联合地在6G网络中运行。2 传统终端身份鉴别技术在 2G 中,终端身份鉴别分为两大类,即全球移动通信(GSM,global system for mobile communication)系统鉴权[13]与码分多址(CDMA,code division multiple access)系统鉴权[14]。其中,GSM鉴权是防止未授权的用户接入GSM,基本原理是密钥协商协议。基站通过协商协议生成的鉴权响应(SRES,signed response)实现对终端的接入认证。CDMA系统鉴权则是通过密钥和随机数计算,生成一个鉴权验证值来确定接入终端的身份。这两种终端身份鉴别技术并未充分考虑对信息篡改和伪造问题的防护,仅通过加密使攻击者无法获取明文的内容[15]。但是,攻击者可以通过最终用户实现对密钥的破解。在此基础上,3G 采用可扩展的认证和密钥协商协议(EAP-AKA,extensible authentication protocol-authentication and key agreement)完成终端身份鉴别[16]。该协议通过加密算法和完整性密钥协商实现信令、语音和数据的完整性保护,增加了系统的灵活性。然而,该协议的复杂度较高,会产生较大的时延。此外,3G 网络没有对网络内部用户的通信链路进行保护,内部攻击者可以通过截获其他用户的认证向量进行攻击[17]。4G 采用演进分包系统认证与密钥协商协议(EPS-AKA,evolved packet system authentication and key agreement)[18]来降低鉴权的复杂度和时延。EPS-AKA鉴权将4G网络接入层和非接入层的信令分离,分别为接入网和核心网分配不同的密钥,防止内部用户攻击。然而,EPS-AKA 协议依旧存在安全隐患,如根密钥是永久性密钥,攻击者通过学习大量的鉴权参数可以对根密钥进行估计。一旦根密钥泄露,4G网络对攻击者缺乏有效的反制措施。其次,EPS-AKA 采用对称密钥机制,在鉴权认证之前,信令以明文形式进行传输,容易导致终端信息泄露[19]。5G采用双向认证机制,包括EAP-AKA'[20]协议和5G AKA[21]协议。EAP-AKA'协议和5G AKA协议在整体架构设计上基本一致,只是其中的某些函数略有修改。针对 4G 网络中的安全问题,5G 鉴权协议做出了针对性修改:为了应对重放攻击,引入时间计数序列号(SQN,sequence number)用于确保质询消息的有效性;为了防止终端身份被窃听者追踪捕获,引入非对称加密技术[22],代表真实身份的永久标识符(SUPI,subscription permanent identifier)通过公钥加密后得到密文隐藏标识符(SUCI,subscription concealed identifier)再上传至基站,从而防止终端的国际移动用户识别码(IMSI,international mobile subscriber identity)信息被截获,这也是5G鉴权协议的一大亮点。基于密钥的鉴权经过不断改进,表现出良好的终端身份鉴别性能。然而,随着 6G 网络的演进,当前鉴权协议难以满足 6G 网络智能终端身份鉴别的安全要求[22]。终端身份鉴别机制的演进过程如表1所示,针对网络特点、网络组成和终端类型的演变,6G 网络的终端身份鉴别向智能化、分级化方向发展,以适应 6G 网络超异构的特点,实现不同网络切换下终端身份鉴别的无缝转换。表1 终端身份鉴别机制的演进过程4G5G6G网络特点扁平化网络、全IP结构云化、边缘化、软件化、虚拟化、切片化智能化网络组成蜂窝网地面网络、垂直行业地面网络、太空网络、深海网络终端类型智能手机智能终端泛在、智能、轻量、共享、融合的智能终端鉴权机制EPS-AKAEAP-AKA' 5G AKA智能认证机制分级密钥非对称密码体制自适应安全需求保护鉴权时间有效性特点双向鉴权时延无法满足要求自适应鉴权算法选择明文传输身份信息缺乏鉴权连续性管理智能化鉴权切换缺乏统一鉴权管理统一鉴权管理3 结束语本文围绕 6G网络中的智能终端身份鉴别问题展开了分析和研究,并探索了物理层认证对于 6G智能终端身份鉴别的可行性。相较于之前的移动网络,6G 网络将在系统架构、接入终端类型等方面发生本质变化。智能终端的身份鉴别机制也将随着网络的演进而发生本质变化,鉴别过程将不仅通过某一层的协议来完成,而需要在整个通信过程中执行。随着 6G接入网络和服务终端的多样化和智能化,单一的终端鉴别机制难以满足整个网络的安全需求。因此,统一且自适应的认证机制将在 6G网络中得以实现,以满足 6G网络对超低时延、超可靠通信和用户隐私性的需求。The authors have declared that no competing interests exist.作者已声明无竞争性利益关系。4 原文链接http://www.infocomm-journal.com/wlw/article/2020/2096-3750/2096-3750-4-1-00131.shtml

-

根据卡巴斯基的一项新研究,64%的企业使用物联网(IoT)解决方案,其中57%的企业表示他们对该技术的最大担忧是网络安全漏洞。网络攻击是任何企业都可能发生的最具破坏性的事情之一,它会夺走关键任务的宝贵资源,并削弱公司品牌形象。物联网设备是许多组织过去从未考虑过的攻击媒介,因此,如果您的企业担心网络安全,那么,您必须超越保护网络和传统设备的考虑范畴。在以下部分中,我们将探讨您可以采取哪些措施来提高物联网安全性。特定行业的物联网在解决物联网安全问题之前,了解它在您行业中的使用方式非常重要。这里有一些例子。医疗保健:慢性病患者使用健身追踪器、脉搏血氧仪和血压计等可穿戴物联网设备来监测自己的病情,并将相关信息发送给医疗保健专业人员。医院使用其他类型的设备来监测患者状态和医疗器械。制造业:为了增强生产运营,物联网传感器可以连接到机器和设备上,以收集数据并确保最佳运行。这些数据使制造商能够根据业务流程和订单需求来计划和安排维护、维修和更换。物流。物联网传感器用于监测货物的移动,提供库存物品的各种数据,并监测仓库和运输实时状况。汽车。连网设备使汽车和卡车能够与安全救援等有价值的服务保持联系,自动驾驶,提醒驾驶员需要维护,并跟踪车辆等等。零售。基于物联网的功能使实体零售店能够提供新的顾客体验,例如优化的试衣间、店内导购、自动结账等。了解情况过去,网络犯罪分子的攻击入口数量有限。现在,随着数十亿物联网设备投入使用,这为黑客进入商业网络创造了大量的额外攻击媒介,导致DDoS攻击事件持续增长。这些攻击会阻止网站运行,从而导致无法估量的收入和声誉损失。其他类型的攻击可能导致数据丢失和专有信息被公开或与竞争对手共享。确保物联网安全性强大,并防止这种情况出现的第一步是了解整个数字生态系统,从货物集装箱或车间流水线上的传感器到休息室中的智能冰箱。由于各个部门可能已经自行部署了智能设备,因此 IT 需要将所有这些信息整合在一起,为每台设备创建一个数据库,并评估每台设备的风险因素。措施使用严格的访问策略:根据TechRepublic最近的一篇文章,“零信任安全方法假设每个网络都会被攻破,每台设备都会被入侵,每个用户都(无论是否无意)处于风险之中。”创建漏洞管理计划。漏洞管理计划建立了一个持续的机制来识别和减少漏洞,并修补漏洞。使用专用的物联网网关。物联网网关是将物联网设备(如传感器、物联网模块和智能设备)连接到云的物理或虚拟平台。确保物联网治理。这种方法包括对每台新设备进行严格检查和身份验证、遵循制造商指南、优先考虑数据隐私以及确保符合安全要求。开发网络免疫方法。网络免疫意味着物联网设备通过其他设备连接,无需额外的安全功能,使系统免受某些网络攻击。降低第三方风险即使您尽一切努力在内部提供强大的网络安全,您也可能会遇到与第三方供应商相关的其他问题,例如,供应商员工可能有权访问您的网络。为此,您必须像对待自己员工一样对待他们,并采取零信任措施。不这样做会使整个组织处于危险之中。除了创建内部安全审查和修复流程外,您还必须评估合作伙伴公司的安全状况,并确保他们愿意在您的安全参数范围内工作,并将此步骤作为每个新潜在供应商审查流程的一部分。此外,请务必审查您当前的供应商,以确保他们符合您的政策。创建安全行动手册一旦您认识到所在行业的特定风险因素,也评估了您的数字生态系统,并制定了降低内部和第三方风险的措施,那么请将所有这些信息记录在概述您政策的网络安全行动手册中。它应该包括如何保护您的系统、检测和响应威胁、团队成员之间的沟通,以及在出现漏洞时如何恢复数据。(编译:iothome)原文链接:https://www.iothome.com/archives/7202

-

6G异构边缘计算王鹏飞1,2, 邸博雅1,2, 宋令阳1,2, 韩竹31 北京大学信息与通信研究所,北京 1008712 北京大学大数据研究所,北京 1008713 休斯顿大学电子与计算机工程部,德克萨斯 休斯顿 77004摘要随着物联网的发展,在未来6G通信中,将会产生众多实时性应用场景。在低时延的数据处理需求的驱动下,移动边缘计算将成为提升用户体验和降低网络成本的重要技术。然而,单一的边缘服务器计算能力有限,很难满足计算密集型应用的低时延数据处理需求。设计了一种异构的多层边缘计算(HetMEC,heterogeneous multi-layer mobile edge computing)网络架构,综合利用云计算中心和多层边缘服务器的计算和传输资源,通过合理分割卸载计算任务,共同为边缘应用提供可靠、高效的计算服务。实验证明,HetMEC网络架构可以有效降低处理时延,提升网络处理速率和稳健性。关键词: 物联网 ; 异构网络 ; 移动边缘计算 ; 任务卸载 ; 资源分配1 引言随着科技的发展,人们身边的智能化设备和传感器数量爆发式增长,未来向着万物互联互通的6G物联网时代稳步迈进。所谓物联网,是互联网、传统电信网等的资讯承载体,是让所有能行使独立功能的普通物体实现互联互通的网络[1]。5G移动通信技术有3类重要的应用场景,包括增强型移动宽带(eMBB,enhanced mobile broadband)、大规模机器类通信(mMTC,massive machine type communica tion)和高可靠低时延通信(uRLLC,ultra-reliable and low latency communication)。5G的演进过程以及将来的 6G 时代,会对传输速率、覆盖范围、时延、通信可靠性、用户接入量等指标提出更高、更极致的要求,进而出现融合多种需求的新应用场景,如完全意义上的自动驾驶、针对超大用户量且融合多重感官信息的虚拟现实/增强现实服务等。同时,数据生产边缘化使得众多终端设备兼具网络数据的消费者和生产者身份。在 6G 时代,海量的原始数据在无线网络边缘产生并汇入通信网络,不仅占用大量的带宽资源,还对快速、可靠的传输和计算提出了巨大的挑战。然而无线通信带宽有限,有线网络带宽也不可能无限增加,并且由于远离计算中心,5G通信网络的边缘设备计算能力十分有限,当前的计算网络架构难以满足广大终端日益增长的任务处理需求[2]。云计算提出了一种有效应对数据爆发的方案,即终端设备没有能力处理的计算任务可以上传到云计算中心处理[3]。云计算中心拥有大规模的计算设备,能够提供强大的计算能力和集中化的管理保障,为终端设备提供丰富的网络和计算服务。然而,云计算的瓶颈与限制也显而易见。首先,大规模的云计算中心通常部署在远离终端用户的地方,卸载到云计算中心的任务需要经历较长的传输时延,难以适用于实时性较强的计算任务和应用,如智慧交通场景中,车辆的碰撞检测和预警所要求的毫秒级时延很难在云计算中实现。其次,大规模的原始数据上传到云计算中心需要占用大量的带宽资源,不仅为有限的传输带宽带来了巨大压力,还制造了巨大的计算成本。以视频监控为例,数以百万计的高清摄像头遍布全国,要实现如此大规模视频数据的云端处理,需要耗费大量的带宽资源来进行数据传输。为了解决云计算所面临的困境,移动边缘计算(MEC,mobile edge computing)应运而生。移动边缘计算是指将云端的计算能力和网络服务下放到通信网络边缘,即无线接入网中,使用户可以在更邻近的无线接入点(AP,access point)获取计算服务[4]。因此,当无线接入网中的边缘设备(ED,edge device)有待处理的计算任务时,可以将原始数据卸载到邻近的边缘服务器上进行数据处理,而不必传到遥远的云服务器,这大大缩短了响应时间、提升了处理效率。然而,边缘服务器的计算能力有限,远没有云计算中心的计算能力强大,因此,面对大量计算密集型任务时仍然难以为继。故而大多数工作中只考虑直接与边缘设备相连的边缘服务器是远远不够的[5]。本文考虑了云计算和多层边缘计算相结合的异构多层边缘计算(HetMEC,heterogeneous multi-layer mobile edge computing)架构,使得在下层边缘服务器无法处理的计算任务可以继续卸载到上层边缘服务器,直至云计算中心,从而可以有效避免网络阻塞和数据堆积,充分利用多层边缘服务器和云计算中心的算力,有效减少系统时延。在运行HetMEC架构的网络中,边缘节点到云计算中心的上行链路中包含多层不同功能的网络节点,自下而上包括AP、交换机、网关、小型数据中心等[6],涵盖了局域网、城域网、广域网等多个层级。具备计算能力的功能节点根据位置不同作为不同层级的边缘服务器,计算能力不同、覆盖范围不同,越向上层则计算能力越强、覆盖范围越大、距离边缘设备也越远。HetMEC架构面临着诸多挑战:1) 边缘设备的计算任务可以分割成若干部分,然而各层的任务分配受限于相应服务器可调用的计算资源,因此,各层间的任务分配互相耦合,不能单一考虑;2) 有线通信和无线通信网络中的传输资源分配与各层所卸载的任务量密切相关、互相耦合,具体来说,传输资源直接限制了相邻两层之间的传输速率,即最多可以卸载的任务量;3) 针对不同的数据产生速率,由于各个计算设备(包括边缘设备、不同层的边缘服务器以及云计算中心)所拥有的计算和传输资源有限,系统的稳健性需要纳入考虑,即如何才能让HetMEC网络在更大的数据产生速率范围内避免网络阻塞。本文贡献如下:1) 考虑了由边缘设备、多层边缘服务器和云计算中心所构成的HetMEC架构,考虑典型的上行场景,即数据从边缘设备产生,经过多层计算和传输直至所有计算结果汇总到云计算中心,研究了上传过程中任务在各层的卸载比例以及各个计算设备计算和传输资源分配策略的制定;2) 为了降低 HetMEC 网络的任务处理时延,综合考虑了多层耦合的任务分配、计算资源分配和传输资源分配,设计了多层联合任务卸载和资源分配(MTR)算法最优化系统时延,即所有设备的计算和传输总时延;3) 分析并研究了系统稳健性与网络层数、节点资源多少的关系,从网络结构优化的角度给出了增强网络稳健性的策略,即基于当前的资源配置,在何处增加边缘服务器才能增强网络的稳健性。2 结束语本文提出了云计算与MEC结合的HetMEC架构,以提供低时延的数据处理服务,研究了典型的任务卸载上传场景,即原始数据在边缘设备处产生采集,并被分割成多份,经由多层边缘服务器的传输和计算,最终计算结果汇聚在云计算中心。设计了MTR算法联合优化了HetMEC网络中的任务卸载比例、计算资源分配和传输资源分配,有效分散了计算压力、降低了系统时延并提升了网络的稳健性。经分析,网络的稳健性与网络架构和计算、传输资源配置情况密切相关。HetMEC架构为云边融合的万物互联网络和众多低时延的物联网应用场景提供了新的思路和理论基础,能够让广大用户更方便、快捷地享受计算服务。The authors have declared that no competing interests exist.作者已声明无竞争性利益关系。3 原文链接http://www.infocomm-journal.com/wlw/article/2020/2096-3750/2096-3750-4-1-00121.shtml

-

6月22日,资本邦了解到,新三板企业云里物里(872374.NQ)北交所IPO获受理。公司本次发行底价不低于10元/股,本次发行股数不超过1,600万股(未考虑超额配售选择权的情况下);不超过1,840万股(行使超额配售选择权的情况下),公司及主承销商可以根据具体发行情况择机采用超额配售选择权,采用超额配售选择权发行的股票数量不得超过本次发行股票数量的15%(即不超过240万股)。招股书显示,公司是一家基于短距离无线通信技术的产业物联网解决方案提供商,主要从事蓝牙传感器、物联网模组、物联网网关等智能硬件产品以及搭载物联网云平台系统的电子标签产品的研发、生产和销售,上述主营业务产品广泛应用于包括智慧仓储、智慧楼宇、智慧医疗、智慧零售、智慧场馆等在内的产业物联网领域。经过十余年的经营发展,公司凭借优异的服务以及稳定的产品质量,在业内形成了良好的口碑,产品远销海内外市场,报告期内业务遍及全球90多个国家和地区,相关产品取得了CE、RoHS、FCC、UL等多项权威认证。2021年全年,公司实现营业收入2.07亿元,同比增长50.16%,归母净利润4491.70万元,同比增长109.61%,基本每股收益为0.64元。公司拟公开发行不超过1,600.00万股(未考虑超额配售选择权的情况下),或不超过1,840.00万股(行使超额配售选择权的情况下),公司及主承销商可以根据具体发行情况择机采用超额配售选择权,采用超额配售选择权发行的股票数量不得超过本次发行股票数量的15%(即不超过240万股)。本次发行募集资金扣除发行费用后的净额,拟投资于以下项目:本次发行的募集资金到位前,公司将根据项目的实际进度、资金需求轻重缓急等情况,以自有或自筹方式支付项目所需款项,并在募集资金到位后按照相关法律法规规定的程序予以置换。若本次发行实际募集资金净额低于项目的募集资金拟使用金额时,不足部分由公司通过自有或自筹方式解决。若本次实际募集资金净额超出上述项目需求,超出部分将由公司投入与主营业务相关的日常经营活动中,或根据当时有关监管机构出台的最新监管政策规定使用。值得注意的是,以下风险因素需要特别关注。(一)海外市场变化风险报告期内,公司境外国家和地区销售收入分别为9,351.34万元、9,690.74万元和14,696.88万元,占公司主营业务收入的比例分别为80.87%、70.83%和71.33%,公司境外业务收入占比较大。2017年以来,全球经济面临主要经济体贸易政策变动、国际贸易保护主义抬头、局部经济环境恶化以及地缘政治局势紧张的情况,全球贸易政策呈现出较强的不确定性。公司海外销售业务可能面临国际贸易摩擦,尤其是中美贸易摩擦风险。尽管公司境外客户集中度不高,且对于境外业务开展已经积累了较为丰富的经验,同时目前中美已达成第一阶段经贸协议,但若未来中美贸易摩擦恶化,可能会对公司产品销售产生一定不利影响,进而影响到公司未来经营业绩。另外,公司产品的部分关键核心芯片主要向国际厂商采购,如果海外厂商产能不足、或受出口国贸易禁运及管制等措施影响,将导致公司无法按需及时采购,从而对公司的生产经营产生不利影响。(二)市场竞争加剧的风险公司主要从事蓝牙传感器、物联网模组、物联网网关等智能硬件产品以及搭载物联网云平台系统的电子标签产品的研发、生产和销售,广泛应用于包括智慧仓储、智慧楼宇、智慧医疗、智慧零售、智慧场馆等在内的产业物联网领域。近年来,物联网市场发展迅速、市场需求快速增长,倘若行业内竞争对手进一步加大投入或新进入行业的竞争企业增加,将使得公司面临市场竞争加剧的风险。(三)原材料价格波动风险公司生产所需的主要原材料包括集成电路、晶振、电容电感、电池、电子纸显示屏、印制电路板等电子料。报告期内,直接材料占主营业务成本的比例分别为74.32%、67.86%和70.77%,直接材料平均占比为70.98%,原材料的价格波动对公司的经营成果有着较大的影响。根据测算,公司原材料整体价格每变动10%,对公司毛利率的影响分别约为4.26%、3.73%和3.60%。若未来原材料价格上涨,而公司不能合理安排采购、控制材料成本或者不能及时调整产品销售价格,将对公司盈利能力产生不利影响。(四)产品及技术创新风险公司物联网智能产品及相关系统解决方案,可应用于下游不同的行业领域,满足多层次的客户需求。公司把握各个行业客户需求特点,并针对性地开发出相应形态、性能配置的产品或形成完整的系统平台方案,若公司不能准确把握技术及市场的发展趋势,不能及时实现研发技术创新,或者新技术未能形成符合市场需求的产品,均会使公司面临丧失竞争优势、研发失败的风险。

-

全球物联网正在消费电子市场上掀起一股热潮。互联网使用的增加、智能设备的采用以及日益增加的安全担忧是这一市场增长背后的关键驱动力。此外,个人物联网设备,如可穿戴设备、智能手机和笔记本电脑、平板电脑等设备的使用日益增多,以及智能物联网设备在家庭自动化中的应用日益增长,是主要的市场趋势。此外,5G、大数据、深度学习云、机器学习和边缘计算等技术的融合也对市场增长产生了积极影响。鉴于该市场显示出的巨大潜力,预计到2030年,全球消费电子物联网市场价值将上升至1720亿美元,在2020至2030年评估期内以18%的复合年增长率增长。消费电子物联网,俗称消费物联网,是指在消费电子产品中使用物联网产品来互连物理和数字对象。这些设备集成了无线技术和微控制器,使设备之间或计算机之间更容易共享消费者数据和信息,而无需第三方交互。根据其广泛的用途和功能,物联网技术被用于连接各种个人和家庭设备,如资产跟踪、游戏和娱乐、健康监测、家庭安全和父母跟踪等。为了识别和访问各种实体,这些相互关联的设备配备有唯一标识符。当前的行业趋势今年和未来几年,我们将看到越来越多的消费电子产品通过物联网进行连接。由于消费者期望日常家居产品和电子产品具有连接性,因此消费者物联网市场的销售额将不断增长。随着远程和混合工作环境可能会进一步发展,预计全球消费电子物联网市场对电子学习和流媒体能力的需求将不断增加。此外,新兴的5G物联网消费电子产品将为最大化销售提供新的机会。互联网、Wi-Fi和5G的繁荣开启了新的可能性,特别是在智能家庭,其中电子设备通过物联网连接到网络和云。利用传感器,这些设备已经能够计算并提供可以在边缘进行分析的有效数据,以了解使用模式和例程。物联网供应商和消费电子制造商如何使用互联空间随着物联网的集成,消费电子产品越来越智能化。由于连接的主导作用,物联网驱动的消费电子产品正在迅速普及。鉴于物联网驱动的消费电子产品在人们生活中的日益融合,许多公司都在努力开拓庞大的物联网市场,并充分利用该领域和技术的潜力。成熟的物联网供应商正在研究各种方法,将物联网技术融入电子产品,并通过扩大预算来培育具有物联网功能的电子产品。他们正在研究各种可能性,以开发一种有意义的解决方案,该解决方案可以连接来自不同供应商的无数智能连接设备。此外,这些物联网技术提供商开发了一个端到端的物联网平台,可以有效地收集和分析数据,并对连接设备之间的通信的每个方面采取行动。他们在开发与大多数先进消费产品,如智能家电、暖通空调系统、可穿戴设备和微型计算机板兼容的物联网协议方面投入了大量资金。他们还提供了可以与第三方设备网关集成的物联网网关。凭借物联网的承诺,全球消费电子制造商正在见证新的商机。他们可以利用各种物联网用例进行产品监控、管理和定制。这些制造商利用高度可定制、功能丰富的物联网仪表板,以确保无压力的远程监控和控制其电子设备。行业动态2022年6月7日,全球物联网连接供应商Soracom宣布与索尼半导体解决方案的Spresense解决方案合作,为Spresense物联网微控制器提供LTE连接。Spresense系统为物联网创新者提供了一个卓越的平台,以充分利用优势和云来创造新的连接体验。6月1日,射频和系统片上(SoC)半导体的创新者OnMicro宣布与日本电子分销商TakachihoKoheki达成分销协议,在日本市场推广OnMicro的RF前端和SoC产品。RF前端ic和蓝牙soc是当今先进消费电子和物联网设备的关键推动者。OnMicro高性能的产品和大容量的能力帮助客户减少长时间的交货时间,并在某些情况下缓解短缺的情况。

-

据工业和信息化部 6 月 17 日消息,为了不断提高整车安全性能,积极推进汽车安全领域、环保与节能领域工作,按照《中华人民共和国标准化法》和《强制性国家标准管理办法》,工业和信息化部装备工业一司组织全国汽标委开展了《汽车软件升级通用技术要求》等九项强制性国家标准的修订,已形成征求意见稿,并公开征求社会各界意见。其中《汽车软件升级通用技术要求》规定了汽车软件升级的管理体系要求、车辆要求、试验方法、车辆型式的变更和扩展、说明书。其中明确,每次软件升级信息应至少保存至车型停产后 10 年。若在线升级是在车辆行驶过程中进行,车辆制造商应证明其采用了过程和程序以确保该在线升级不会影响车辆安全。当在线升级需要特定的技能或复杂操作时,车辆制造商应证明其采用了过程和程序以确保只有在专业人员在场或执行该操作的情况下才能进行在线升级。同时,工信部还修订了《汽车防盗装置》《机动车乘员用安全带和约束系统》《机动车儿童乘员用约束系统》等其他 8 项规定。IT之家了解到,今年 4 月工信部曾发布《关于开展汽车软件在线升级备案的通知》,明确指出,将对获得道路机动车辆生产准入许可的汽车整车生产企业及其生产的具备 OTA 升级功能的汽车整车产品和实施的 OTA 升级活动进行备案。申请主体应是汽车整车生产企业。

-

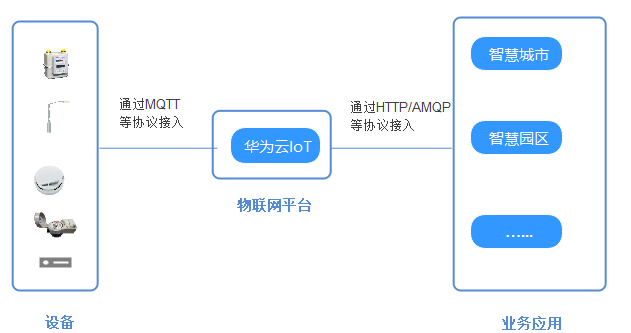

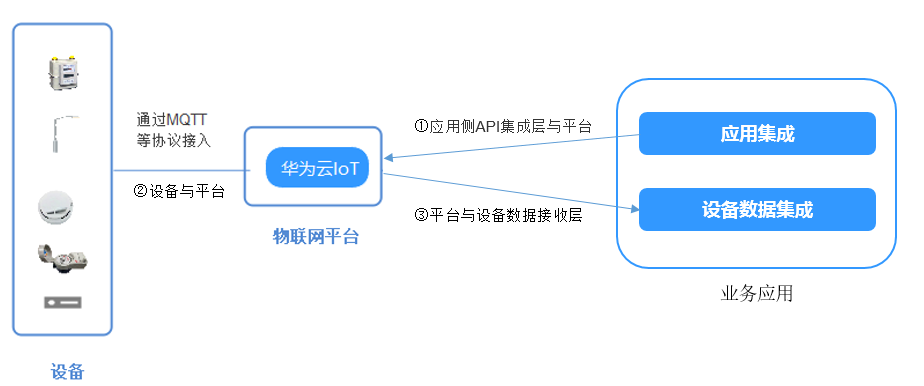

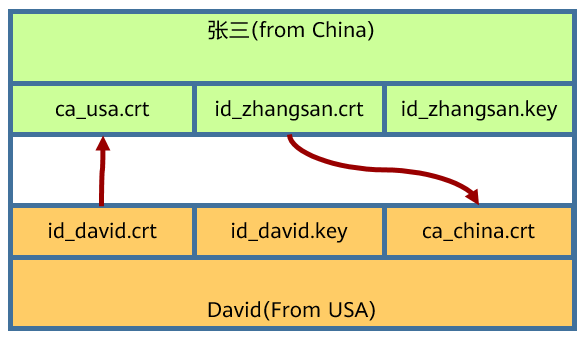

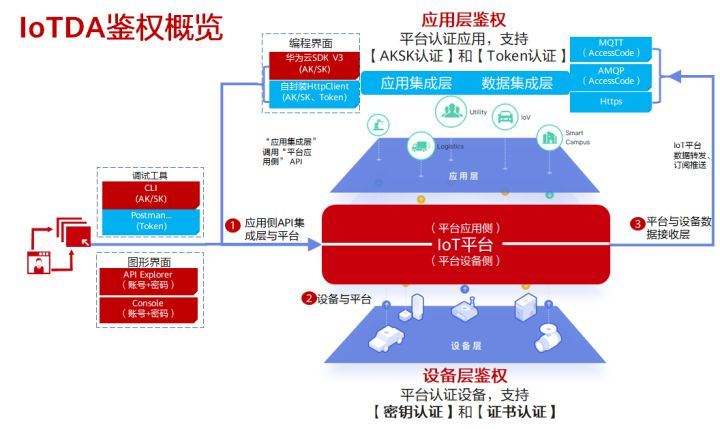

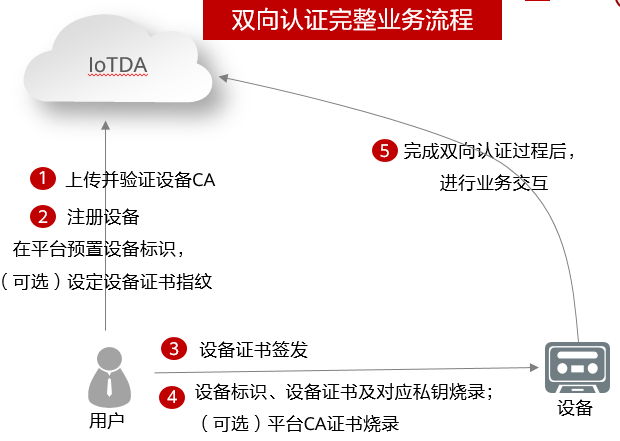

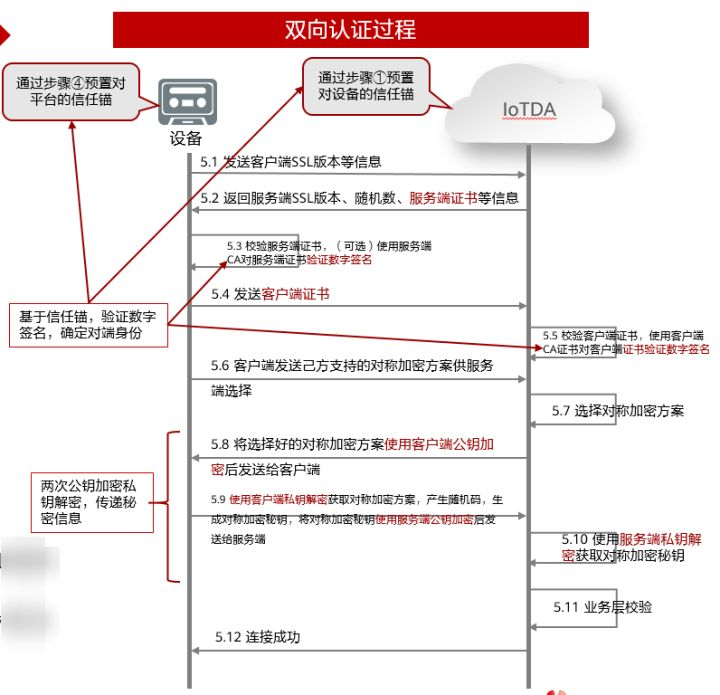

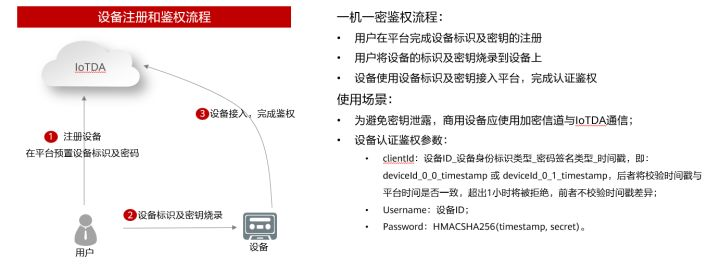

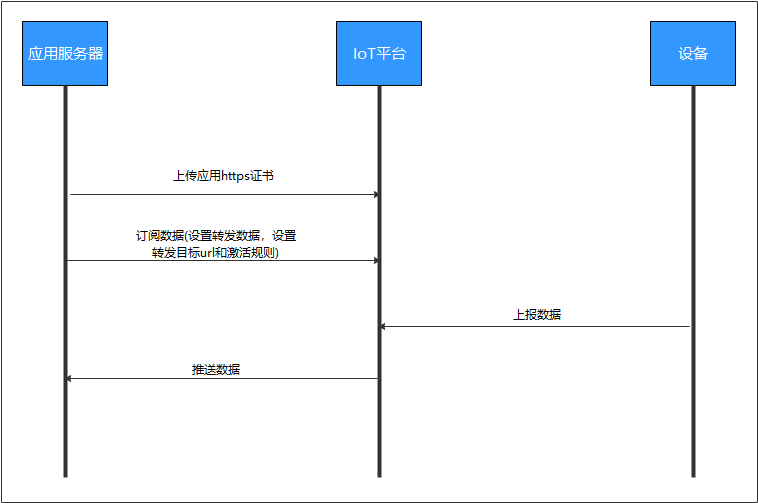

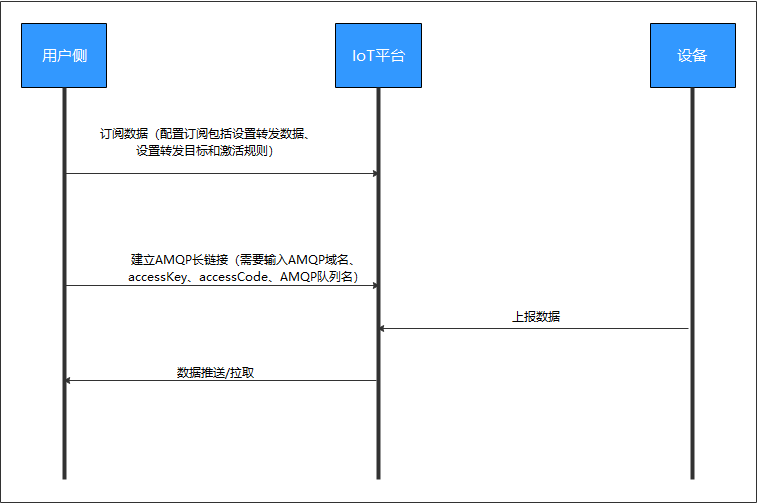

>摘要:华为云IoT设备接入云服务(后续章节简称为“IoTDA”)提供海量设备的接入和管理能力,可以将IoT设备联接到华为云,支撑设备数据采集上云和云端下发命令给设备进行远程控制,配合华为云其他产品,帮助快速构筑物联网解决方案。 本文分享自华为云社区《[大型物联网平台如何来保障亿级设备安全连接上云?](https://bbs.huaweicloud.com/blogs/358026?utm_source=csdn&utm_medium=bbs-ex&utm_campaign=other&utm_content=content)》,作者:华为云IoT高级工程师茂茂。 # 1. IoTDA业务流 华为云IoT设备接入云服务(后续章节简称为“IoTDA”)提供海量设备的接入和管理能力,可以将IoT设备联接到华为云,支撑设备数据采集上云和云端下发命令给设备进行远程控制,配合华为云其他产品,帮助快速构筑物联网解决方案。 使用物联网平台构建一个完整的物联网解决方案主要包括3部分:物联网平台、业务应用和设备。  其中,业务应用又可拆解为应用集成层和设备数据集成层两部分,前者基于IoTDA提供的丰富的原子API实现设备管理和控制,后者基于IoTDA提供数据流转能力实现设备数据采集。  通过上述分析,在IoTDA的业务流中,存在多个交互过程,包括但不限于:①应用集成层与平台、②设备与平台、③平台与设备数据集成层。 交互必然存在认证鉴权,此文以上述三个交互过程为例,对IoTDA的鉴权和认证进行分析,帮助开发者理解其中的安全原理和机制,快速上手华为云IoT设备接入云服务。 # 2. 认证鉴权基本概念 在进入IoTDA业务流认证鉴权前,首先,我们要先理解“认证鉴权”这一概念。 这里我们引入一个例子,帮助我们快速理解。唐三藏西天取经,路过一个个关隘,过程我们很熟悉了——唐三藏递送通关文牒,口念:“贫僧唐三藏,从东土大唐而来,去往西天拜佛求经”。 对应着我们的哲学三问: 1. 我是谁?(贫僧唐三藏) 2. 我从哪里来?(从东土大唐而来) 3. 我要到哪里去?(去往西天拜佛求经) 声明了自己的身份以及执行的操作。 关隘把守人员: 1. 验证身份:他是不是东土大唐派来的唐三藏?——认证(凭据为通关文牒)。 2. 东土大唐派遣(委托)唐三藏去西天取经,凭据为通关文牒。——授权(授权媒介为通关文牒) 3. 通关文牒中派遣是否真实?——鉴权(通关文牒的真实性) 4. 要不要放他通行?——权限控制(通关) 说明:如下关于“认证、授权、鉴权、权限控制”的内容来自对互联网相关资料的整理。 ## 2.1 认证(Identification) 对**访问系统的主体**的**身份进行验证**的过程,确认访问主体是它所声明的。访问主体使用**“身份标识符+认证凭证”**来证明自己的身份。 一般来说,认证有三种方式: - 基于信息秘密的身份认证,你知道的内容(something you know):静态口令、预共享密钥、公私钥对、数字证书… - 基于信任物体的身份认证,你持有的证明(something you have):智能卡、动态令牌卡(u盾)、身份证… - 基于生物特征的身份认证,你就是这个人(something you are):生物特征(虹膜、面部、指纹、语音等) 高安全要求的场景下,会使用多种认证方式组合进行身份校验,即多因素认证。 ## 2.2 授权(Authorization) 资源所有者委派执行者,赋予其指定范围的权限,执行对资源的操作。 **资源所有者**:拥有资源的所有权利,一般就是资源的拥有者。 **执行者**:被委派去执行资源的相关操作。 **操作权限**:可以对资源进行的某种操作。 **资源**:有价值的信息或数据等,受到安全保护。 现实生活中,授权的实现方式(授权媒介)有银行卡、门禁卡、钥匙、证书等,在互联网应用开发领域,授权的实现方式有: - 通过web服务器的session机制,一个访问会话保持着用户的授权信息 - 通过web浏览器的cookie机制,一个网站的cookie保持着用户的授权信息 - 颁发授权令牌(token),一个合法有效的令牌中保持着用户的授权信息 通常要求授权媒介不可被篡改,不可随意伪造,很多时候需要受保护,防止被窃取。 ## 2.3 鉴权(Authentication) 对一个声明者的身份权利的真实性进行鉴别。 授权和鉴权是一个一一对应的流程,有授权才会去鉴权,鉴权就是对授权所颁发授信媒介进行解析,确认其真实性。 ## 2.4 权限控制(Access/Permission Control) 权限控制是指对可执行的各种操作组合配置为权限列表,然后根据执行者的权限,若其操作在权限范围内,则允许执行,否则禁止。 权限,是将执行者的行为抽象化的一个概念。 控制,是根据执行者的权限,对其所执行的操作进行判断,决定允许或禁止当前操作的执行。 常见的权限系统设计模型有DAC(Discretionary Access Control)自主访问控制、MAC(mandatory access control)强制访问控制、RBAC(Role-Based Access Control)基于角色的访问控制、ABAC(Attribute-based access control)基于属性的访问控制。 ## 2.5 四者的关系 认证、授权、鉴权和权限控制这四个环节是一个前后依次发生、上下游的关系:认证-->授权-->鉴权-->权限控制。 认证和授权经常同时发生,让人误以为两者一样,其实两者是不一样的概念,两者都有对身份的确认过程,主要区别在于: - 认证是确认声明者的本身身份,其作为授权的上游衔接而存在; - 鉴权是对声明者所声明的真实性进行确认的过程,其作为授权的下游衔接而存在。 # 3. 通用的认证鉴权手段 “基于信息秘密的身份认证”的这一类认证方式较为常见,本文涉及的认证手段均属此类。 服务端对客户端的认证鉴权要解决两个关键问题: 1. 确认客户端的身份; 2. 确认请求来自确定身份的客户端。 ## 3.1 基于账号口令认证鉴权: 客户端和服务端均持有认证客户端的账号口令,客户端认证和鉴权过程均携带账号口令,服务端通过验证账号口令的正确性来完成认证和鉴权。 此种方式需要保证口令存储和传输过程的秘密性,不被服务端和客户端以外的第三方窃取。一旦口令遭到泄露,客户端身份将有可能被仿冒,在更新泄露的口令前都始终存在极大的安全隐患。因此,我们很容易想到给凭据增加一个期限。 ## 3.2 临时令牌鉴权: 与“基于账号口令认证鉴权”相同,客户端和服务端预共享账号口令,认证过程中,客户端携带账号口令,服务端验证账号口令的正确性。不同的是,认证通过后,服务端向客户端下发有一定时效性的令牌即Token,客户端在令牌有效期内使用该临时令牌与服务端进行业务交互,服务端基于该Token对客户端进行鉴权。 在鉴权阶段使用有时效性的凭据,可有效避免口令在鉴权阶段的泄露。此种方式仍然需要保证口令存储和认证传输过程中的秘密性,同时也需要保证临时令牌在时效内的秘密性,一定程度上降低了口令泄露的概率。 ## 3.3 对称加密认证: 与前两者类似,客户端和服务端预共享账号口令。认证和鉴权过程中,客户端使用口令作为加密秘钥对请求或请求的摘要做加密,将密文附加在认证和鉴权的请求中,服务端收到请求后,使用口令对密文做解密或对摘要做验证,随即完成对客户端的认证和鉴权。 此种方式仍需保证口令存储的秘密性,但可喜的是实现了口令不出现在传输过程中,显著降低了口令泄露的风险。 账号和口令是客户端身份的象征,谁持有了该客户端的账号和口令就被认为是该客户端。客户端的账号口令本应只属于客户端所有,但因服务端的验证需要,客户端需与服务端共享该账号及口令。若有一种验证方式,能够实现服务端不持有口令即可完成口令的验证,那么将带来安全性的跨越式提升。 ## 3.4 非对称加密认证: 非对称加密应运而生。客户端生成一对唯一的密钥对,密钥对包含一个公钥和一个私钥,两者一一对应,秘钥对有如下属性:密钥对包含公钥和私钥,如果用其中一个密钥加密一段数据,则必须用另一个密钥才能解密。 在“对称加密认证”的基础上,客户端与服务端预共享公钥。认证和鉴权过程中,客户端使用私钥对请求或请求的摘要加密,将密文附加在认证和鉴权的请求中,服务端收到请求后,使用公钥对密文解密或对摘要做验证,随即完成对客户端的认证和鉴权。当服务端需要给客户端回复信息时,服务端可使用公钥对信息加密,该信息也只能由客户端的私钥解密。 如上过程我们可总结为:”公钥共享,私钥保密;公钥加密,私钥解密;私钥签名,公钥验签“。只要客户端不泄露私钥,那么就是安全的。 此种方式仅需保证私钥在客户端端存储的秘密性,同时也可实现整个端到端通信过程的安全可信。 ## 3.5 证书认证: 前一种方式下,若存在大量的客户端,那么预共享公钥显然会是个繁琐的过程。 好在办法总比困难多。信任模型能够解决“大量客户端”与服务端预共享公钥的问题。 具体的做法是:我们对公钥做一个变身,公钥叠加客户端身份信息得到TBS(to be signed),引入一个可信的第三方负责对客户端身份信息做公证(可信第三方使用其私钥对TBS签名,将TBS、签名算法及签名值组合而成得到证书),认证和鉴权过程中,客户端将证书传输给服务端,服务端仅需通过预共享可信第三方的公钥,使用该公钥验证证书并提取到客户端身份信息、服务端公钥,即可完成对客户端公钥的预共享,随即可完成后续的认证和鉴权。 如上过程我们可以理解为:预共享客户端公钥的目的是将身份标识及对应的公钥提供给服务端,证书方式将此过程交给可信第三方完成,服务端从客户端提供的证书中提取这两种信息,这两种信息的真实性通过可信第三方的公证(对证书验签)来保证。 如果客户端私钥遭泄露怎么办?那么就引入了吊销机制。 可信第三方维护了一个被吊销了的客户端证书列表,并将该列表获取方式附加在它所颁发的证书的扩展信息中;客户端一旦泄露自身私钥,则向可信第三方申请吊销该证书;申请通过后可信第三方将该证书添加到证书吊销列表中。服务端在验证客户端证书时,从证书中读取证书吊销列表获取方式,从而获取到已吊销的证书列表,确认该证书是否已被吊销,实际实现中为了避免性能消耗,服务端定期从可信第三方获取吊销证书列表并做缓存,每次比对仅需在缓存中比对,无需频繁从可信第三方拉取吊销列表。 ## 3.6 双向证书认证: 前一小节介绍了服务端对客户端的认证,客户端认证服务端,也只需要在客户端预置服务端的证书CA,即可实现双向证书认证。 双向证书认证是一种使用数字证书作为通信实体身份鉴别依据的认证手段。基于: 1. 非对称加密特性:密钥对包含公钥和私钥,如果用其中一个密钥加密一段数据,则必须用另一个密钥才能解密。”公钥共享,私钥保密;公钥加密,私钥解密;私钥签名,公钥验签“。 2. 数字证书:包含一个公钥、身份信息以及证书授权中心的数字签名。 3. 信任模型:当可以确定一个实体身份或者有一个足够可信的身份签发者证明该实体的身份时,才能做出信任那个身份的决定。 举个例子,来自中国的张三要和来自美国的David通信,在会话建立前双方都需要确认对方的身份(张三:对方是不是美国的David?David:对方是不是中国的张三?)。  张三来自中国,身份由ca_china.crt颁发,David来自USA,身份由ca_usa.crt颁发。张三要确认David的身份,需要使用ca_usa.crt来验证其身份,反之,David需要确认张三的身份,需要使用ca_china.crt来确认张三的身份。通信双方均使用ca认证对端为双向认证,仅一方认证另一方,为单向认证。 # 4. IoTDA提供的多种认证手段  ## 4.1 应用集成层与平台 这部分的业务流程为应用调用平台提供的应用侧API来实现。平台针对向应用提供的应用侧API封装了多种编程界面: - Console:即华为云官网控制台(以下简称“Console”),为Web界面,最大的优点是无需任何编程基础,非常直观,租户进行通过浏览器输入账号密码,登陆华为云控制台,即可实现Console上的业务操作。 - 华为云SDK V3:华为云简单易学、隐藏细节、多语言支持; - API Explorer:快速检索,在线调试,联动文档; - CLI:独立执行、多OS平台、自动升级; - 自行封装:提供java语言的样例(支持apache-httpclient和okhttp)。 认证方式有账号密码和访问秘钥两种,均为“基于信息秘密的身份认证”,就使用的授权媒介(或称为鉴权依据)而言,前者为Token,后者为签名。账号密码不做过多赘述,此处重点介绍访问秘钥。 ### 4.1.1 访问秘钥 #### 4.1.1.1 永久安全凭证 文档首页> 统一身份认证服务 IAM> 用户指南> IAM用户> 管理IAM用户访问密钥 [管理IAM用户访问密钥_统一身份认证服务 IAM_用户指南_IAM用户_华为云](https://support.huaweicloud.com/usermanual-iam/iam_02_0003.html) 访问密钥即AK/SK(Access Key ID/Secret Access Key),是您通过开发工具(API、CLI、SDK)访问华为云时的身份凭证,不能登录控制台。系统通过AK识别访问用户的身份,通过SK进行签名验证,通过加密签名验证可以确保请求的机密性、完整性和请求者身份的正确性。 “永久安全凭据”又称“访问秘钥”,也称“AK/SK”。 #### 4.1.1.2 临时安全凭证 为满足客户对安全的时效性需要,华为云提供了与永久安全凭证相对应的临时安全凭证,其中包括临时AK/SK和SecurityToken。临时安全凭证与永久安全凭证的工作方式几乎相同,仅存在小量差异。 #### 4.1.1.3 安全凭证签名过程 签名过程为: [文档首页> API签名指南> API签名指南> 概述](https://support.huaweicloud.com/devg-apisign/api-sign-provide01.html) 概述_API签名指南_API签名指南_华为云 1. 构造规范请求 CanonicalRequest = HTTPRequestMethod + '\n' + CanonicalURI + '\n' + CanonicalQueryString + '\n' + CanonicalHeaders + '\n' + SignedHeaders + '\n' + HexEncode(Hash(RequestPayload)) HashedCanonicalRequest = Lowercase(HexEncode(Hash.SHA256(CanonicalRequest))) 1. 创建待签字符串 StringToSign = Algorithm + \n + RequestDateTime + \n + HashedCanonicalRequest 2. 计算签名 signature = HexEncode(HMAC(Secret Access Key, StringToSign)) 3. 添加签名信息到请求头 Authorization: algorithm Access=Access key, SignedHeaders=SignedHeaders, Signature=signature ### 4.1.2 用户界面 图形界面: - Console:通过浏览器输入账号密码; - API Explorer:通过浏览器输入账号密码; 调试工具: - CLI:AK/SK; - Postman:Token 编程界面: - 华为云SDK V3:AK/SK; - 自封装:提供java语言的样例(支持apache-httpclient和okhttp)。 在业务实践过程中,多数客户对华为云SDK V3青睐有加,极少数客户选择自封装的方式。本章节对这两种方式做一个java语言版本的演示。 #### 4.1.2.1 华为云SDK V3(推荐) [Java SDK使用指南_设备接入 IoTDA_SDK参考_应用侧SDK_华为云](https://support.huaweicloud.com/sdkreference-iothub/iot_10_10002.html) 方式一:使用通用认证类(BasicCredentials) ``` // 基础版地址 List basicEndpoints = Arrays.asList( "https://iotda.cn-north-4.myhuaweicloud.com", "https://4e1af840db.iotda.cn-north-4.myhuaweicloud.com" ); // 创建认证 ICredential auth = new BasicCredentials() .withAk(ak) .withSk(sk) .withDerivedPredicate(new Function() { @Override public Boolean apply(HttpRequest httpRequest) { // 根据endpoint判断需要使用何种签名方式 // 基础版使用AKSK鉴权方式,此处返回false; // 非基础版需要使用衍生AKSK鉴权方式,此处返回true String endpoint = httpRequest.getEndpoint(); return !basicEndpoints.contains(endpoint); } }); // 创建IoTDAClient实例并初始化 IoTDAClient client = IoTDAClient.newBuilder() .withCredential(auth) // 基础版:请选择IoTDARegion中的Region对象 //.withRegion(IoTDARegion.CN_NORTH_4) // 标准版/企业版:需自行创建Region对象 .withRegion(new Region(REGION_ID, ENDPOINT)) .build(); ``` 方式二:使用IoTDA的专属鉴权类(IoTDACredentials) ``` // *********************** 访问基础版 *********************** // 创建认证 ICredential auth = new IoTDACredentials() .withAk(ak) .withSk(sk) .withDefaultEndpoint(true); // 标准基础版,此处设置为 true // 创建IoTDAClient实例并初始化 IoTDAClient client = IoTDAClient.newBuilder() .withCredential(auth) // 基础版:请选择IoTDARegion中的Region对象 .withRegion(IoTDARegion.CN_NORTH_4) .build(); // *********************** 访问标准版/企业版 *********************** // 创建认证 ICredential auth = new IoTDACredentials() .withAk(ak) .withSk(sk) .withDefaultEndpoint(false); // 标准标准版/企业版,此处设置为 false // 创建IoTDAClient实例并初始化 IoTDAClient client = IoTDAClient.newBuilder() .withCredential(auth) // 标准版/企业版:需自行创建Region对象 .withRegion(new Region(REGION_ID, ENDPOINT)) .build(); // *********************** 通过内部网络组件访问基础版 *********************** // 创建认证 ICredential auth = new IoTDACredentials() .withAk(ak) .withSk(sk) .withDefaultEndpoint(true); // 标准基础版,此处设置为 true // 创建IoTDAClient实例并初始化 IoTDAClient client = IoTDAClient.newBuilder() .withCredential(auth) // 标准版/企业版:需自行创建Region对象 .withRegion(new Region(REGION_ID, "https://internl-nginx:8080")) .build(); ``` #### 4.1.2.2 自封装(存量系统使用) 提供Java版本的Example: [Java Demo使用说明_设备接入 IoTDA_开发指南_应用侧开发_华为云](https://support.huaweicloud.com/devg-iothub/iot_02_3002.html) AKSK认证 ``` /*********************** AKSK认证 ***********************/ // 初始化基础版信息。默认以 `https://iotda.cn-north-4.myhuaweicloud.com` 为基础版, // 若某些情况(例如客户端与平台之间通过客户自身内网网络组件转发)下基础版地址有变化,则可通过如下方法添加: // ClientExt.addBasicEndpoint("https://custom-proxy.endpoint:443"); // ClientExt.addBasicEndpoint("http://custom-proxy.endpoint:8080"); // ClientExt.addBasicEndpoint("http://172.1.2.3:8080"); // ClientExt.addBasicEndpoint("https://172.1.2.3:1883"); // 构造请求 Request request = new Request(); request.setKey(Constants.ACCESS_KEY); request.setSecret(Constants.SECRET_KEY); // ... 设置url、headers、method、requestBody等 // 签名(此处对基础版和标准版/企业版做了兼容性处理) HttpRequest httpRequest = ClientExt.sign(regionId, request); // ... 发送请求 HttpResponse httpResponse = httpUtils.execute(httpRequest); ``` Token认证(需自行管理Token的生命周期) ``` /*********************** Token认证 ***********************/ // ... 设置url、headers、method、requestBody等 HttpRequest httpRequest = buildHttpRequest(); // 设置Token(需自行解决Token过期或失效时的轮换问题) header.put("X-Auth-Token", token); // ... 发送请求 HttpResponse httpResponse = httpUtils.execute(httpRequest); ``` ## 4.2 设备与平台 平台提供X.509证书双向认证和秘钥认证两种设备侧认证方式。客户可根据设备的能力和实际业务需要自行选择。 ### 4.2.1 X.509证书双向认证 证书双向认证完整业务流程为:  证书双向认证过程为:  ### 4.2.2 密钥认证  ``` /** * HmacSHA256 * * @param str 输入字符串 * @param timeStamp 时间戳 * @return hash后的字符串 */ public static String sha256_mac(String str, String timeStamp) { String passWord = null; try { Mac sha256Hmac = Mac.getInstance("HmacSHA256"); SecretKeySpec secretKey = new SecretKeySpec(timeStamp.getBytes("UTF-8"), "HmacSHA256"); sha256Hmac.init(secretKey); byte[] bytes = sha256Hmac.doFinal(str.getBytes("UTF-8")); passWord = byteArrayToHexString(bytes); } catch (Exception e) { log.error(ExceptionUtil.getBriefStackTrace(e)); } return passWord; } ``` ## 4.3 平台与设备数据集成层 当前华为物联网平台支持HTTP/HTTPS和AMQP两种订阅方式,未来还将支持MQTT订阅方式。 ### 4.3.1 HTTP/HTTPS  第三方应用服务(HTTP推送):应用服务器通过调用物联网平台的创建规则触发条件、创建规则动作、修改规则触发条件接口配置并激活规则,在指定应用服务器的URL后,将平台获取发生变更的设备业务信息(如设备生命周期管理、设备数据上报、设备消息状态、设备状态等)和管理信息(软固件升级状态和升级结果)推送给指定URL的服务器。 Https方式:使用证书双向认证,IoT平台加载由客户提供的用于认证应用服务器证书的CA证书。与之对应的,作为服务端,应用侧如果需要认证IoT平台的身份,需要加载IoT平台的CA证书。 ### 4.3.2 AMQP  用户侧使用平台为其生成的accessKey/accessCode作为认证凭据,与IoT平台建立长链接,实现数据拉取和推送以实现数据集成。

-

您有多少智能家居设备?如果您环顾四周,可能不会找到太多;也许您有一个智能门铃,一个声控助手或者一个连网的医疗设备。尽管我们大多数人可能一只手就能数清家中的智能家居设备,但它们正日益融入我们的日常生活中。实际上,智能家居市场(2016年价值556.5亿美元)预计到2025年将猛增至1742.4亿美元。当您只使用几个物联网设备时,您无需使用通用的物联网协议或数据通信标准来管理生态系统。毕竟,您的门铃没有理由与您的咖啡机“交谈”,拥有两个不同的应用程序来管理两个不同的设备并不是一个大麻烦。但是,随着物联网技术的发展以及我们的家庭变得更加互联,我们将需要所有设备之间、其控制器和本地无线连接系统(例如Wi-Fi、蓝牙)之间进行交互,否则,典型的物联网生态系统就不会像它应该的那样顺畅。智能家居的目的不就是让我们的生活更轻松吗?我们为什么需要建立一个通用的物联网协议?由于没有普遍接受的数据通信协议,因此不同品牌商制造的智能设备通常会说不同的语言,这使得物联网生态系统中的设备难以相互通信,从而阻碍了语义互操作性。这种较差的互操作性降低了这些设备应该为用户提供的便利性和效率。为了确保强大的物联网生态系统,一些消费者和企业可能会从同一品牌处购买系列设备,例如,房主可能会用同一品牌的冰箱、洗衣机和烘干机来升级自己的屋子,然后用智能手机控制所有这些设备。但是,这些设备仍需要以即插即用的方式连接用户的家庭Wi-Fi,以便于设置。从这里,设备需要毫不费力地保持连接,以确保它们在用户需要时随时准备工作。用户可能会希望在某个时候将另一个品牌的产品集成到其物联网生态系统中,这就引发了设备间数据通信问题。许多较小的设备旨在由用户自行安装,如果安装和集成不够简单,则用户将会比预期的更头疼。此外,如果设备不遵循相同的网络安全协议,则智能网络可能会存在漏洞,使黑客能够窃取信息或更改系统。物联网协议将使设备制造商和用户都受益在Jabil的2020年智能家居技术趋势调查中, 99%的智能家居产品公司决策者认为,制定数据通信标准是有价值的。对科技公司而言,特定的潜在利益是广泛的。物联网协议将:▲推动建立管理所有连网设备的集线器的机会▲加快用户采用智能家居和商业设备的速度,因为用户不必面对设备集成方面的挑战▲让公司专注于自己的核心优势,而不必担心连接问题▲通过与其他类型的已连网设备关联,使品牌所有者能够捕获丰富的数据集▲增加追加销售和交叉销售的机会当然,数据通信标准也将使最终用户受益。理想情况下,用户插入新设备并打开后,该设备将与本地网络连接,无缝加入物联网生态系统。这种简单、用户友好的网络协议策略将允许用户轻松地自行安装连网设备。此外,智能家居市场正在迅速增长。在短短的两年内,有57%的调查参与者看到了整体市场机会,翻了一番还多。事实上,机会的增长速度超过了三分之一受访者的预期。这意味着巩固这些标准的最佳时机现在已经到来。在某个时候,房屋或建筑物中的大多数(甚至全部)设备都是智能的。为这些产品建立通用语言将确保最高质量的物联网连接,使新设备能够轻松地集成到智能家居或网络中,并且可以和谐地协同工作。开发物联网协议:正在进行的工作为了实现完全互联的物联网生态系统,行业专家需要在所有设备(无论是在家中还是在汽车中)之间找到或开发一种共通性,以建立一种语言,使不同品牌的设备可以在整个物联网生态系统中相互通信。此外,这些标准应具有共同的安全协议,以确保没有网络安全漏洞。在这方面已经取得了进展。科技巨头亚马逊(Amazon)、谷歌(Google)和苹果(Apple)联手创建了一个智能家居标准,该标准将通过Zigbee联盟运行。Zigbee提供了稳定的物联网平台和各种技术,例如它们的全栈,一种基于IEEE 802.15.4的高级物联网通信协议规范。它用于通过小型低功耗数字无线电创建个人区域网络,适用于从家庭自动化到个人电子健康记录(EHR)的广泛应用。该项目称为IP互联家庭,旨在简化设备制造商的开发并提高消费者的兼容性。该项目致力于使智能家居设备安全、可靠和无缝使用。通过建立在互联网协议(IP)的基础上,它旨在实现智能家居设备、移动应用和云服务之间的通信,并定义一组特定的基于IP的网络技术来进行设备认证。这是一个良好的开端,但是在这些标准最终确定之前,智能家居制造商仍然需要做出一些关键的决定。物联网协议的不同类型这些决定之一包括确定物联网协议。蓝牙:一种集成到大多数移动设备中的短距离通信技术,从而为个人产品提供了主要优势。由于它具有可扩展性、低功耗和适应市场创新的灵活性,因此该技术是物联网的基础。物联网应用的重要协议是蓝牙低能耗(BLE)和蓝牙智能。Wi-Fi:设备的无线连接技术。它提供了快速的数据传输,并可以处理大量数据。这是局域网环境中最热门的连接类型。ZigBee:一种低功耗、低数据速率的无线网络,主要用于工业应用。通过创建用于物联网的通用语言,ZigBee联盟使智能对象可以在任何网络上安全地工作,并且可以无缝地相互交互。Z-Wave:一种无线通信协议,主要用于家庭自动化。它是一个网状网络,使用低能量无线电波在家用电器之间进行通信,从而实现对住宅设备和其他设备(例如照明控制、安全系统和恒温器)的无线控制。(作者:David Basch;编译:iothome)

推荐直播

-

鲲鹏开发者创享日·江苏站暨数字技术创新应用峰会

鲲鹏开发者创享日·江苏站暨数字技术创新应用峰会2024/04/25 周四 09:30-16:00

鲲鹏专家团

这是华为推出的旨在和众多技术大牛、行业大咖一同探讨最前沿的技术思考,分享最纯粹的技术经验,进行最真实的动手体验,为开发者提供一个深度探讨与交流的平台。

回顾中 -

产教融合专家大讲堂·第①期《高校人才培养创新模式经验分享》

产教融合专家大讲堂·第①期《高校人才培养创新模式经验分享》2024/04/25 周四 16:00-18:00

于晓东 上海杉达学院信息科学与技术学院副院长;崔宝才 天津电子信息职业技术学院电子与通信技术系主任

本期直播将与您一起探讨高校人才培养创新模式经验。

回顾中

热门标签