-

1. 管控面版本 : HCS 8.0.3 , 430版本。2. 问题现象: 创建集群失败,后台查询错误步骤为创建资源租户VPC的TASK失败,如下图所示。定位中发现日志报创建subnet失败,提交的创建请求中,dns值为0.0.0.0。3. 原因: DWS安装过程中,工步存在BUG,拿到的租户区dns为0.0.0.0,可在CDK的dns.address参数中查到。4. 解决方法: 去DMK的公共配置中查询g_tenant_dns参数,替换dwscontroller的CDK参数dns.address,升级后重启容器,再发放即可。

-

【功能模块】 atlas200模块中,https://bbs.huaweicloud.com/blogs/155499,dvpp硬件模块中提供了编解码等功能,且VPC模块也提供了色彩空间转换相关功能。但根据cann的使用手册,VPC的相关函数如yuv420sp和rgb转换等接口等还没有实现,给我们的使用带来的很大的困难。现在色彩空间转换我=我们都写代码在ctrl cpu实现,并不能调用dvpp模块。导致ctrl cpu存在性能瓶颈。 所以我想咨询一下,何时能够完成vpc等dvpp相关接口何时能够实现并推广。

-

### 名称及链接 [搭建Discuz论坛网站](https://edu.huaweicloud.com/certifications/47fbfb10f0294822809d8b53ad2aa86d) ### 课程章节 1. 场景与解决方案 2. 搭建网站所需华为云服务 3. 数据库之MySQL数据库 4. Web服务器之Apache 5. 搭建Discuz论坛网站实践 ### 证书  ### 笔记 1. VPC(虚拟私有云) 1. 安全组 2. 子网 3. ACL 4. 弹性公网IP 2. VPC产品优势 1. 安全可靠 2. 灵活配置 3. 高速访问 4. 互联互通 3. VPC配置流程 1. 创建虚拟私有云基本信息和默认子网 2. 为虚拟私有云创建新的子网(可选) 3. 创建安全组 4. 添加安全组规则(可选) 4. ECS产品优势 1. 稳定可靠 2. 安全保障 3. 软硬结合 4. 弹性伸缩 5. 关系模型 1. 实体(entity) + 联系(relationship) 6. SQL,结构化查询语言 1. DDL,数据定义语言 2. DML,数据操纵语言 3. DCL,数据控制语言 7. WinSCP 1. Windows环境下使用SSH的开源图形化SFTP客户端,用于在本地2. 与远程计算机间安全的复制文件 8. oracle,db2,access,sql server,postgresql,MySQL 9. Apache,IIS,NGINX 10. html,css,javascript 11. php,asp,jsp ### 备注 1. 感谢老师的教学与课件 2. 欢迎各位同学一起来交流学习心得^_^ 3. 在线课程、沙箱实验、博客和直播,其中包含了许多优质的内容,推荐了解与学习。

-

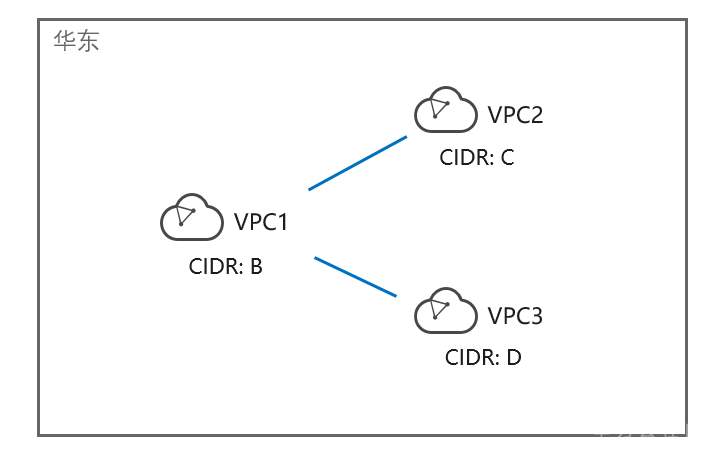

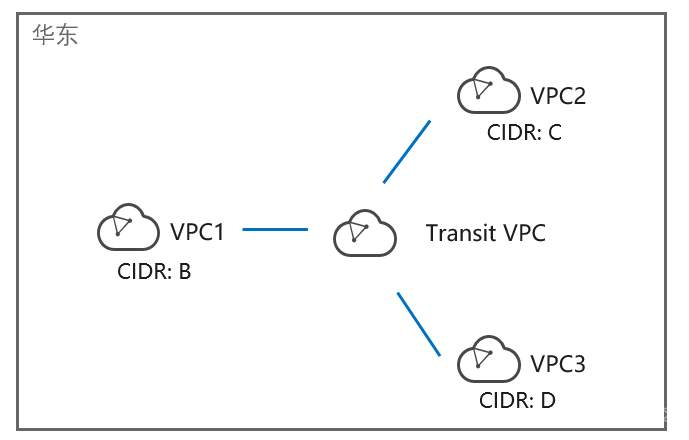

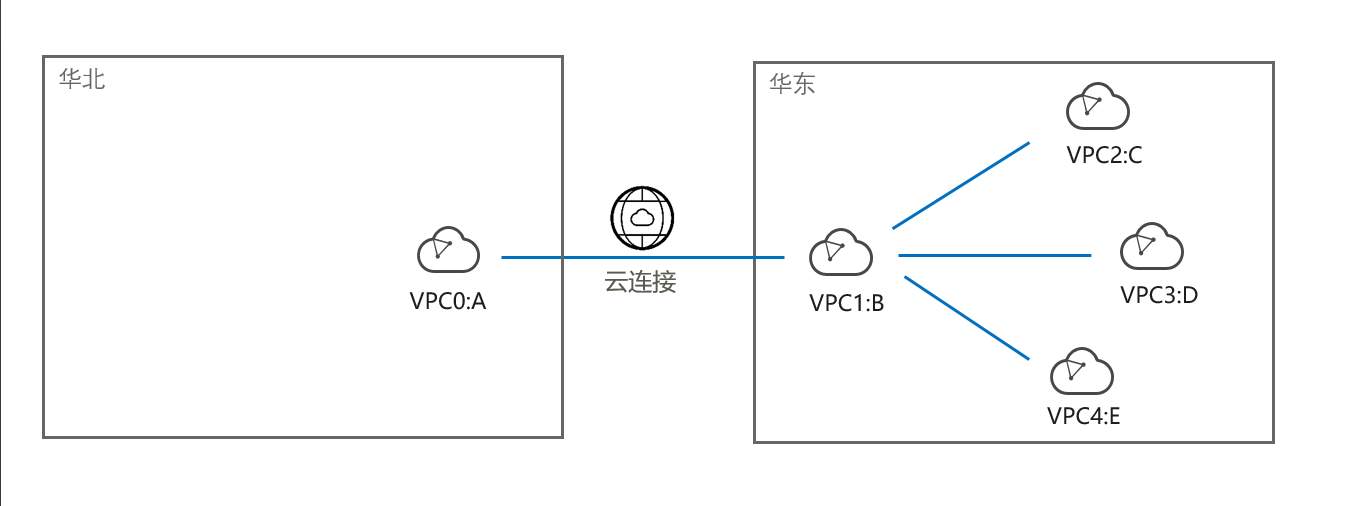

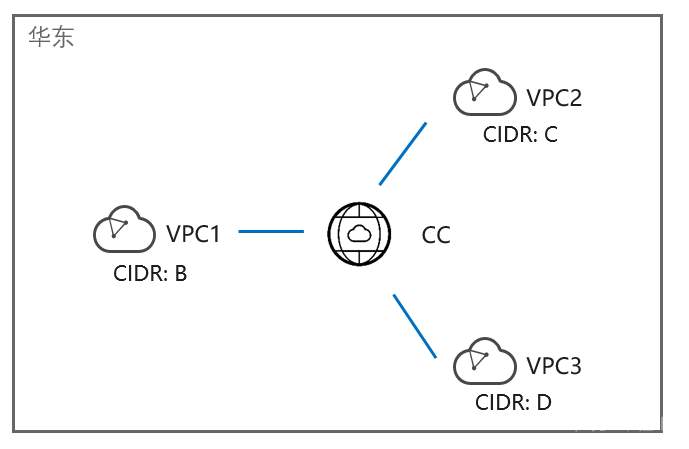

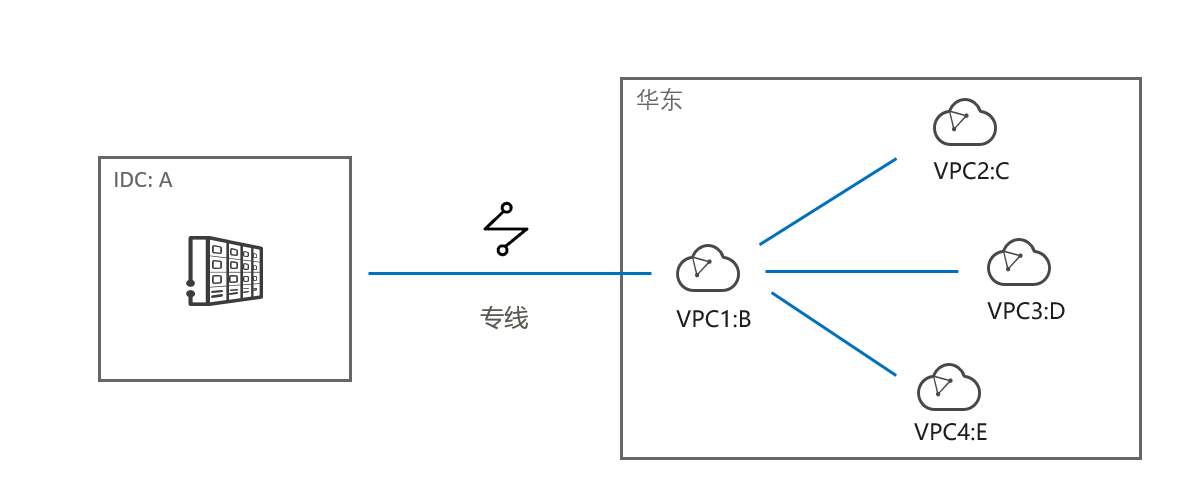

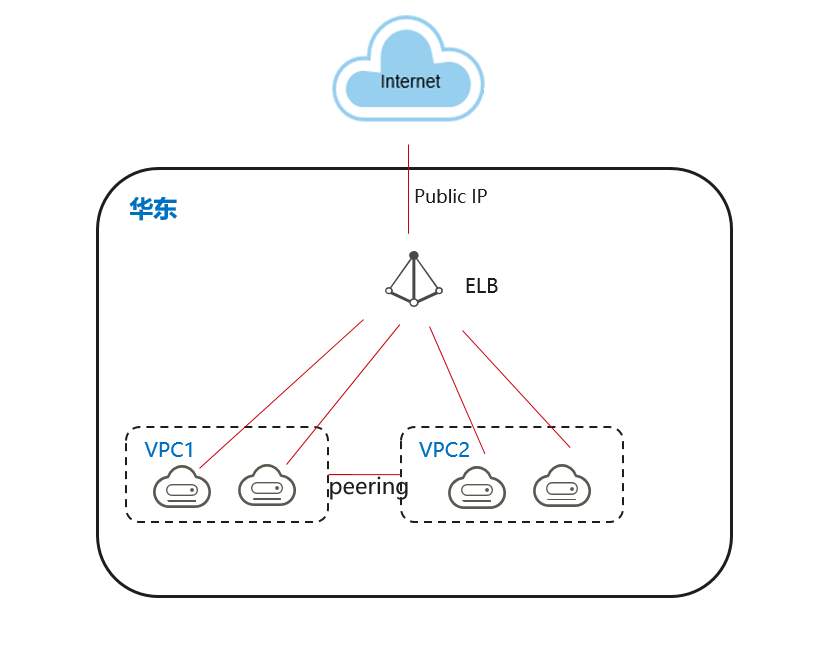

###对等使用场景 对等连接是指两个VPC之间的网络连接。您可以使用私有IP地址在两个VPC之间进行通信,就像两个VPC在同一个网络中一样。同一区域内,您可以在自己的VPC之间创建对等连接,也可以在自己的VPC与其他帐户的VPC之间创建对等连接。 ###一、基于两个VPC互通功能,可扩展出多VPC互通场景,使用场景均不能超出产品[使用限制](https://support.huaweicloud.com/usermanual-vpc/zh-cn_topic_0046655036.html) ####链型中转方案  配置要点: 1.VPC1,VPC2,VPC3互通。以VPC1作为中转VPC。 2.VPC1和VPC2打通peering,VPC1和VPC3打通peering 3.VPC1在两个peering上分别配置C、D的路由;VPC2的peering路由上,配置B和D;VPC3的peering路由上,配置B和C。 即可打通VPC2和VPC3的通信。无需在VPC2和VPC3之间打通Peering ####**星形中转方案**  配置要点: 配置要点: 1.几个VPC子网网段不冲突。 2.Transit VPC尽量不要部署业务虚拟机。 3、路由配置规则与链型中转方案一致,需要添加目标网段的所有网段地址 ###二、居于VPC互通,可搭配云连接、专线、ELB 实现多VPC跨region、多VPC复用专线、多VPC负载均衡等功能 ####对等连接+云链接  实现 VPC0 跨region 与 VPC1、VPC2、VPC3... 互通。同region建议直接使用VPC peering方案。 同region使用云链接互通  虽然方案可行,针对大业务流量不推荐使用。 ###对等连接+云专线  适用于专线接入访问多个VPC的场景,若严格要求路由隔离,或者IP地址冲突的场景不适用此场景 #对等连接 + ELB  华为云推出的独享型ELB实例,支持混合负载均衡,配合对等连接可以实现跨VPC业务负载均衡。 混合负载均衡功能强大,后续再介绍. 对等连接配置: [点这里]()

-

刚开始接触云计算的时候,对虚拟私有云和安全组,是比较难理解的概念。用的多了,也就明白虚拟私有云和安全组不过是像积木中的组件一样,是购买和使用云服务器的必选项。但是,除了在购买阶段点选默认的配置外,一般很少探究这两个组件如何使用,因为跟前段时间嚷嚷的运营商管道论类似,通,不通,连个状态。先说说虚拟私有云:可以将其理解为一台交换机,用熟悉的硬件的功能做类别比较容易理解云服务的概念。点击创建虚拟私有云,可以看到默认的都是私有的IP地址(当然你不会希望这里用公网IP地址的),选好网络地址就可以免费创建虚拟私有云,也可以在购买ecs时同步进行。这里需要注意的是,有些程序,比如docker用的网络默认是192.168.0.X,如果你要部署这个,最好把这段让出来,否则,后续改地址非常麻烦。再来说说安全组:安全组更好理解,防火墙么。但是,防火墙的规则配置起来很麻烦的,华为云平台会自动生成默认策略的安全组这里需要注意的是,fullaccess并不是完全放通的,而只是对ICMP全放通,tcp常用的端口进行了放通,我今天在这里踩坑了,具体的规则策略,需要点进去看一下。

-

【功能模块】atlas 200DK【操作步骤&问题现象】1、在200DK上编译样例vpc_jpeg_resnet50_imagenet_classification,make时报错如下2、我在Ascend/ascend-toolkit/latest/arm64-linux/acllib/include/acl/ops路径下的acl_dvpp.h中确实没有找到acldvppVpcCropResizeAsync()和acldvppVpcCropResizePasteAsync()函数的声明。3、我的CANN版本是3.2.0【截图信息】【日志信息】(可选,上传日志内容或者附件)

-

现在需要将YUV420的转为RGB的。我看的文档是2012-1-28的。里面说本版本不支持该接口。请问,现在实现了这个接口了吗?如果实现了,那底层是用NPU去转的,还是cpu去转换格式的,还是用了硬核去转的?

-

【功能模块】dvpp vpc模块进行图像crop时出错aclvdecSendFrame超时达10s以上。【操作步骤&问题现象】 1. 单芯片12路跑结构化视频解码时偶尔出现DvppBatchCrop模块出错,并且无法恢复。 2. aclvdecSendFrame一直卡住导致我们的应用实时流积压packet数据,最后在13.35.48秒开始发生app自主重启【截图信息】dvpp vpc中出现以下错误日志:dvpp vdec中sendframe超时10s以上,错误日志:【日志信息】(可选,上传日志内容或者附件)

-

涉及服务问题描述ASM专有网格的ISTIO版本是否可以尽可能的和社区版本保持同步EIP按流量付费的EIP最大带宽是否能够和按带宽付费的最大带宽一样AOS希望AOM能够支持更多的云服务LTS,AOMLTS和AOM的日志搜索功能搜索速度很慢,并且有时候日志中有对应的关键字,但无法搜索到NATNAT监控不准确VPC高并发下创建虚拟机分配IP时很慢,并且分配到IP地址后,还需要等待较长时间才能正常和外部通信ECSECS启动速度慢,公共镜像的Linux系统启动需要1m10s左右,windows需要2m13sECS创建ECS时不能直接使用已经申请出来的私有IP.ECS没有ECS转容器的功能CCE在CCE的1.13集群里。挂载obs的s3fs进程消耗内存过高。IMS制作镜像速度以及镜像导出到桶的速度过慢ELBELB中黑/白名单功能能够添加的IP地址数太少ELBELB http最大请求超时时间最大60s,可以提高一些EVS不支持磁盘缩容,SMS服务不好用,服务器数量多的情况下列表刷新不出来云服务API希望每个云服务上线时,都能够提供完整的增删改查API强制删除关联服务功能在调用API或在页面删除资源时,是否能增加一个强制删除关联资源的参数。如删除VPC时,如果VPC下有ECS,RDS或其他资源的时候,可以直接强制删除VPC及和当前VPC关联的资源。自动选择AZ功能在通过API调用创建资源时,希望可以支持只提供Region,由服务自动选择AZ的能力。企业中心在财务管理中查询资金往来明细,当子帐号数量较多时,需要等待很长时间页面才有响应。GPUGPU按需资源比较少,目前P100和P4的资源很少能申请到。

-

有时由于前台页面的限制无法直接创建指定掩码位数的子网,可以尝试从后台创建,并使其在前台页面可见。以6.3.0版本为例,该版本下在vpc创建子网的时候,显示掩码范围只有8-28位,但是有时用户需要使用29位掩码的子网,必须要在后台创建并在前台界面显示。步骤及命令如下:1. VPC在后台是以router的形式表现,可以通过neutron router-list先查询到VPC在后台对应的router-id2. 使用 neutron router-show 查询到router对应的TENANT-ID:2. 由于SC限制一个network只有一个subnet,所以先创建一个network:neutron net-create --tenant-id TENANT-ID NETNAME3. 在创建完network后,在其下创建需要的子网,需要将对应的参数填写在命令行中,可以使用命令 neutron help subnet-create 查看具体参数含义以及在命令行中的书写格式:neutron subnet-create --tenant-id TENANT-ID --name NAME --disable-dhcp NET-ID 192.168.2.0/29 --dns-nameserver DNS-NAMESERVER1 --dns-nameserver DNS-NAMESERVER24. 随后将该subnet和router绑定:neutron router-interface-add ROUTER-ID SUBNET-ID5. subnet的网关port应该是自动创建的,可以查看router下的网关port:neutron router-port-list ROUTER-ID6. 操作完成后就可以在SC界面看到该子网信息了。

-

云上一分钟,上云更轻松。当您使用华为云弹性云服务器搭建了一个应用,想让别人访问时,发现…..咦?怎么访问不了呢?回忆一下,是不是购买弹性云服务器进行网络配置时,安全组直接是默认配置了? 那么问题来了安全组是什么呢?怎么配置呢?猛戳以下视频一起学习如何配置安全组~ 点击“了解更多”,学习更多安全组知识。加关注,不迷路!下期见~

-

常用的 ping,tracert,nslookup 一般用来判断主机的网络连通性,其实 Linux 下有一个更好用的网络联通性判断工具,它可以结合ping nslookup tracert 来判断网络的相关特性,这个命令就是 mtr。mtr 全称 my traceroute,是一个把 ping 和 traceroute 合并到一个程序的网络诊断工具。traceroute默认使用UDP数据包探测,而mtr默认使用ICMP报文探测,ICMP在某些路由节点的优先级要比其他数据包低,所以测试得到的数据可能低于实际情况。安装方法1.Windows系统可以直接在https://cdn.ipip.net/17mon/besttrace.exe下载BestTrace工具并安装。也可以在https://github.com/oott123/WinMTR/releases GitHub上下载MTR专用工具,该工具为免安装,下载后可以直接使用。2.Linux可以直接运行命令进行安装。# Debian/Ubuntu 系统apt install mtr# RedHat/CentOS 系统yum install mtr3.Apple客户端可以在App store搜索Best NetTools下载安装4.Android客户端:可以在Google Play上下载TracePing,但是由于国内Google Play无法访问,笔者自行下载下来,可以直接访问 https://dwz.cn/KCdNPH4c 下载TracePing。使用MTR使用非常简单,查看本机到 qq.com 的路由以及连接情况直接运行如下命令:mtr qq.com具体输出的参数含义为:第一列是IP地址丢包率:Loss已发送的包数:Snt最后一个包的延时:Last平均延时:Avg最低延时:Best最差延时:Wrst方差(稳定性):StDev参数说明-r or --report使用 mtr -r qq.com 来打印报告,如果不使用 -r or --report 参数 mtr 会不断动态运行。使用 report 选项, mtr 会向 qq.com 主机发送 10 个 ICMP 包,然后直接输出结果。通常情况下 mtr 需要几秒钟时间来输出报告。mtr 报告由一系列跳数组成,每一跳意味着数据包通过节点或者路由器来达到目的主机。一般情况下 mtr 前几跳都是本地 ISP,后几跳属于服务商比如 腾讯数据中心,中间跳数则是中间节点,如果发现前几跳异常,需要联系本地 ISP 服务提供上,相反如果后几跳出现问题,则需要联系服务提供商,中间几跳出现问题,则需要联系运营商进行处理默认使用 -r 参数来生成报告,只会发送10个数据包,如果想要自定义数据包数量,可以使用 -c 参数-s or --packetsize使用 -s 来指定ping数据包的大小mtr -s 100 qq.com100 bytes 数据包会用来发送,测试,如果设置为负数,则每一次发送的数据包的大小都会是一个随机数。-c指定发送数量mtr -c 100 qq.com-n不进行主机解释使用 -n 选项来让 mtr 只输出 IP,而不对主机 host name 进行解释mtr -n qq.comMTR结果分析当我们分析 MTR 报告时候,最好找出每一跳的任何问题。除了可以查看两个服务器之间的路径之外,MTR 在它的七列数据中提供了很多有价值的数据统计报告。Loss% 列展示了数据包在每一跳的丢失率。Snt 列记录的多少个数据包被送出。使用 –report 参数默认会送出10个数据包。如果使用 –report-cycles=[number-of-packets] 选项,MTR 就会按照 [number-of-packets] 指定的数量发出 ICMP 数据包。Last, Avg, Best 和 Wrst 列都标识数据包往返的时间,使用的是毫秒( ms )单位表示。Last 表示最后一个数据包所用的时间, Avg 表示评价时间, Best 和 Wrst 表示最小和最大时间。在大多数情况下,平均时间( Avg)列需要我们特别注意。最后一列 StDev 提供了数据包在每个主机的标准偏差。如果标准偏差越高,说明数据包在这个节点的延时越不相同。标准偏差会让您了解到平均延时是否是真的延时时间的中心点,或者测量数据受到某些问题的干扰。例如,如果标准偏差很大,说明数据包的延迟是不确定的。一些数据包延迟很小(例如:25ms),另一些数据包延迟很大(例如:350ms)。当10个数据包全部发出后,得到的平均延迟可能是正常的,但是平均延迟是不能很好的反应实际情况的。如果标准偏差很高,使用最好和最坏的延迟来确定平均延迟是一个较好的方案。在大多数情况下,您可以把 MTR 的输出分成三大块。根据配置,第二或第三跳一般都是您的本地 ISP,倒数第二或第三跳一般为您目的主机的ISP。中间的节点是数据包经过的路由器。当分析 MTR 的输出时,您需要注意两点:loss 和 latency。网络丢包如果在任何一跳上看到 loss 的百分比,这就说明这一跳上可能有问题了。当然,很多服务提供商人为限制 ICMP 发送的速率,这也会导致此问题。那么如何才能指定是人为的限制 ICMP 传输 还是确定有丢包的现象?此时需要查看下一跳。如果下一跳没有丢包现象,说明上一条是人为限制的。如下示例:人为限制MTR丢包在此例中,第4跳发生了丢包现象,但是接下来几条都没任何丢包现象,说明第二跳的丢包是人为限制的。如果在接下来的几条中都有丢包,那就可能是第二跳有问题了。请记住,ICMP 包的速率限制和丢失可能会同时发生。MTR丢包截图 从上面的图中,您可以看从第13跳和第17跳都有 10% 的丢包率,从接下来的几跳都有丢包现象,但是最后15,16跳都是100%的丢包率,我们可以猜测到100%的丢包率除了网络糟糕的原因之前还有人为限制 ICMP。 所以,当我们看到不同的丢包率时,通常要以最后几跳为准。还有很多时候问题是在数据包返回途中发生的。数据包可以成功的到达目的主机,但是返回过程中遇到“困难”了。所以,当问题发生后,我们通常需要收集 反方向的 MTR 报告。此外,互联网设施的维护或短暂的网络拥挤可能会带来短暂的丢包率,当出现短暂的10%丢包率时候,不必担心,应用层的程序会弥补这点损失。 网络延迟 除了可以通过MTR报告查看丢包率,我们也还可以看到本地到目的之间的时延。因为是不通的位置,延迟通常会随着条数的增加而增加。所以,延迟通常取决于节点之间的物理距离和线路质量。MTR查看网络延迟 从上面的MTR报告截图中,我们可以看到从第11跳到12跳的延迟猛增,直接导致了后面的延迟也很大,一般有可能是11跳到12跳属于不通地域, 物理距离导致时延猛增,也有可能是第12条的路由器配置不当,或者是线路拥塞。需要具体问题进行具体的分析。然而,高延迟并不一定意味着 当前路由器有问题。延迟很大的原因也有可能是在返回过程中引发的。从这份报告的截图看不到返回的路径,返回的路径可能是完全不同的线路, 所以一般需要进行双向MTR测试。根据MTR结果解决网络问题MTR 报告显示的路由问题大都是暂时性的。很多问题在24小时内都被解决了。大多数情况下,如果您发现了路由问题,ISP 提供商已经监视到并且正在解决中了。当您经历网络问题后,可以选择提醒您的 ISP 提供商。当联系您的提供商时,需要发送一下 MTR 报告和相关的数据。没有有用的数据,提供商是没有办法去解决问题的。然而大多数情况下,路由问题是比较少见的。比较常见的是因为物理距离太长,或者上网高峰,导致网络变的很慢。尤其是跨越大西洋和太平洋的时候,网络有时候会变的很慢。这种情况下,建议就近接入客户的节点。

-

根据 https://support.huaweicloud.com/asdevg-c-A200dk_3000_c75/atlasapi_07_0141.html:BGR888转NV12是被VPC所支持的。函数:void BGR2NV12(const uint8_t *pdata, int h, int w){ void *dvpp_input_mem = nullptr; void *dvpp_output_mem = nullptr; int input_size = h*w*3; int output_size = input_size/2; acldvppPicDesc *inputD = acldvppCreatePicDesc(); acldvppPicDesc *outputD = acldvppCreatePicDesc(); CHECK_ACL(acldvppMalloc(&dvpp_input_mem, input_size)); CHECK_ACL(acldvppMalloc(&dvpp_output_mem, output_size)); CHECK_ACL(acldvppSetPicDescData(inputD, dvpp_input_mem)); CHECK_ACL(acldvppSetPicDescFormat(inputD, PIXEL_FORMAT_BGR_888)); CHECK_ACL(acldvppSetPicDescWidth(inputD, w)); CHECK_ACL(acldvppSetPicDescHeight(inputD, h)); CHECK_ACL(acldvppSetPicDescWidthStride(inputD, w)); CHECK_ACL(acldvppSetPicDescHeightStride(inputD, h)); CHECK_ACL(acldvppSetPicDescSize(inputD, input_size)); CHECK_ACL(acldvppSetPicDescData(outputD, dvpp_output_mem)); CHECK_ACL(acldvppSetPicDescFormat(outputD, PIXEL_FORMAT_YUV_SEMIPLANAR_420)); CHECK_ACL(acldvppSetPicDescWidth(outputD, w)); CHECK_ACL(acldvppSetPicDescHeight(outputD, h)); CHECK_ACL(acldvppSetPicDescWidthStride(outputD, w)); CHECK_ACL(acldvppSetPicDescHeightStride(outputD, h)); CHECK_ACL(acldvppSetPicDescSize(outputD, output_size)); memcpy(dvpp_input_mem, pdata, input_size); CHECK_ACL(acldvppVpcResizeAsync(channel_desc, inputD, outputD, resize_config, stream)); CHECK_ACL(aclrtSynchronizeStream(stream)); CHECK_ACL(acldvppFree(dvpp_input_mem)); CHECK_ACL(acldvppFree(dvpp_output_mem)); CHECK_ACL(acldvppDestroyPicDesc(inputD)); CHECK_ACL(acldvppDestroyPicDesc(outputD)); return ACL_ERROR_NONE; }运行报错:[ERROR] RUNTIME(23079)kernel task happen error, receive aicpu failed msg, aicpu error code=0x5. [ERROR] RUNTIME(23079)aicpu kernel execute failed, device_id=0, stream_id=10, task_id=15, fault so_name=libdvpp_kernels.so, fault kernel_name=DvppResize想确认下这种颜色空间转换确实是被支持的吧?

-

您好,请问一下我的数据从device侧,经过host,再到device侧,就会报如下的问题:dvpp做yuv数据压缩,数据直接device-》host侧时没问题的,在host侧加了一个engine只做转发,数据流从device-》host-》device-》host,就会爆出下面的问题;[ERROR] DVPP(9119,graph_110):2020-10-21-11:32:00.446.494 [API] [CheckInputParamter:662] [T50] bareDataAddr(0xaaaaeeb69330) is not in DVPP 4G space, please check alloc buffer interface.

-

-

-

-

-

-

-

-

-

中国站

简体中文